Weiterbildung

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

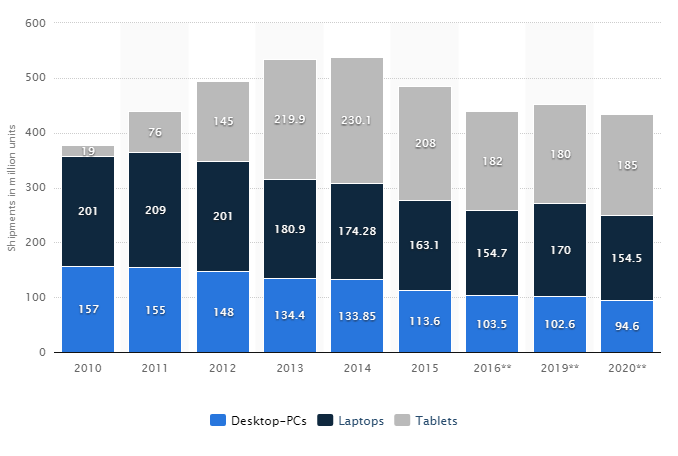

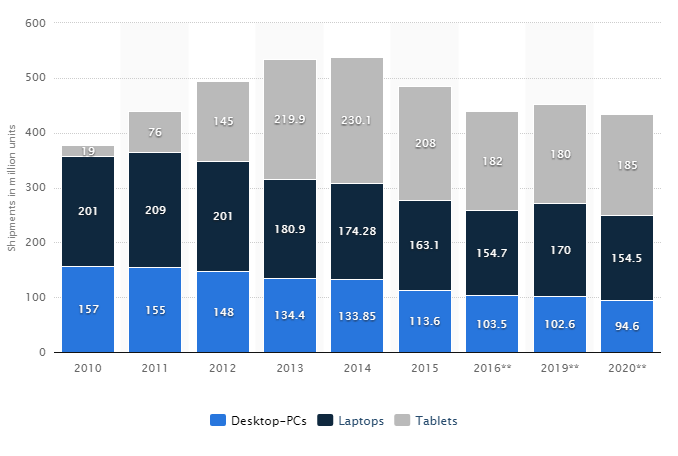

Bild: Shipment forecast of laptops, desktop PCs and tablets worldwide from 2010 to 2020 (in million units) https://www.statista.com/statistics/272595/global-shipments-forecast-for-tablets-laptops-and-desktop-pcs/

Mittlerweile werden jährlich wesentlich mehr Tablets, Laptops und Smartphones verkauft, als Desktop und Laptops. Der Mitarbeitende checkt mit seinem privaten Tablet seine E-Mails und nutzt gleichzeitig Apps, um Neuigkeiten in seinen Social Media-Kanälen wie LinkedIn, Xing, Twitter oder Facebook zu verfolgen. Die Mischung zwischen privat und Business ist damit schon lange erfolgt. Wo aber steht die Datensicherheit?

Die Business-Laptops werden heutzutage als Best Practice mit Antivirus (ohne 100%- Garantie), Festplattenverschlüsselung, USB-Sperrung implementiert, ähnlich wie eine Datensicherung für eine Serverinfrastruktur einfach Standard ist. Die mobilen Geräte haben in Firmen bis jetzt nur wenig Augenmerk bekommen. Eine Studie, Ende Oktober 2016 für Ovum.com realisiert zeigte, dass etwa 50% der Unternehmen über kein EMM (Enterprise Mobility Management) verfügen. In etwa genauso vielen Firmen gibt es sogar nicht einmal Richtlinien, wie die Handhabung sein soll. Mehr und mehr machen sich Firmen jedoch Gedanken hinsichtlich der Daten auf Smartphones und darüber, wie die Privatsphäre bzw. die geschäftlichen Daten zu schützen sind.

Im Endeffekt ist ein Smartphone auch nur ein Computer. Also vor Schädlingen zu schützen, Daten mittels starken Passwörtern schützen und verschlüsseln. Patching von Schwachstellen bei mobilen Geräte ist ebenso Pflicht, um sich vor den immer häufiger korrupten Apps zu schützen, besonders bei den Android OS, wie Studien belegen. Die Zahl der mobile Threats wächst in exponentieller Form.

Bild: Shipment forecast of laptops, desktop PCs and tablets worldwide from 2010 to 2020 (in million units) https://www.statista.com/statistics/272595/global-shipments-forecast-for-tablets-laptops-and-desktop-pcs/

Mittlerweile werden jährlich wesentlich mehr Tablets, Laptops und Smartphones verkauft, als Desktop und Laptops. Der Mitarbeitende checkt mit seinem privaten Tablet seine E-Mails und nutzt gleichzeitig Apps, um Neuigkeiten in seinen Social Media-Kanälen wie LinkedIn, Xing, Twitter oder Facebook zu verfolgen. Die Mischung zwischen privat und Business ist damit schon lange erfolgt. Wo aber steht die Datensicherheit?

Die Business-Laptops werden heutzutage als Best Practice mit Antivirus (ohne 100%- Garantie), Festplattenverschlüsselung, USB-Sperrung implementiert, ähnlich wie eine Datensicherung für eine Serverinfrastruktur einfach Standard ist. Die mobilen Geräte haben in Firmen bis jetzt nur wenig Augenmerk bekommen. Eine Studie, Ende Oktober 2016 für Ovum.com realisiert zeigte, dass etwa 50% der Unternehmen über kein EMM (Enterprise Mobility Management) verfügen. In etwa genauso vielen Firmen gibt es sogar nicht einmal Richtlinien, wie die Handhabung sein soll. Mehr und mehr machen sich Firmen jedoch Gedanken hinsichtlich der Daten auf Smartphones und darüber, wie die Privatsphäre bzw. die geschäftlichen Daten zu schützen sind.

Im Endeffekt ist ein Smartphone auch nur ein Computer. Also vor Schädlingen zu schützen, Daten mittels starken Passwörtern schützen und verschlüsseln. Patching von Schwachstellen bei mobilen Geräte ist ebenso Pflicht, um sich vor den immer häufiger korrupten Apps zu schützen, besonders bei den Android OS, wie Studien belegen. Die Zahl der mobile Threats wächst in exponentieller Form.

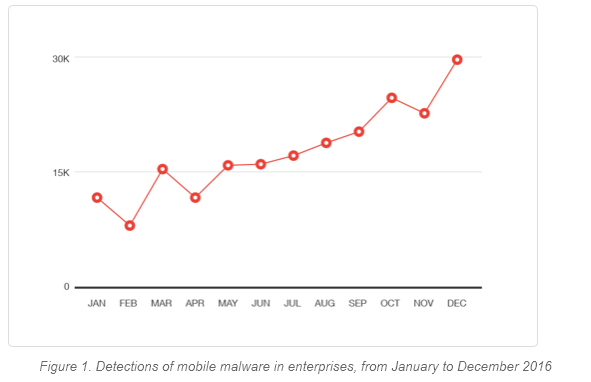

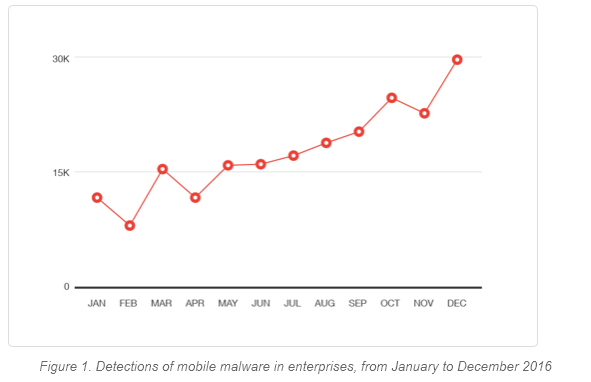

Bild: http://blog.trendmicro.com/trendlabs-security-intelligence/2016-mobile-threat-landscape/

Vertrauliche Firmendaten müssen geschützt werden, um Missbrauch zu verhindern. Ein Mobiletelefon kann man noch viel leichter verlieren als ein Notebook, weil das Mobiltelefon zum Sport, zu Freunden, ins Kaffee mitgenommen wird. Ich persönlich habe immer mindestens ein solches Gerät dabei. Allein in Zürichs öffentlichem Verkehrsbund sind es 350 Handys pro Monat, die verloren gehen und im Fundbüro abgegeben werden. Nur 70% davon werden dort wieder abgeholt. (2012: Zahlen des Verkehrsbunds Zürich). Was passiert mit den 30%, die dort verbleiben? Wer bekommt dann Zugriff auf die Daten beim Ersteigern der nicht abgeholten Geräte? Und was ist mit den mobilen Geräten, die erst gar nicht abgegeben werden?

Der Schutz der Daten auf mobilen Geräten ist von höchster Wichtigkeit. Darum sollten Firmen jeder Größe über den Einsatz eines Mobile Device Management nachdenken, oder wenigstens eine Enterprise Mobility Strategie haben. Die gängigste Software heisst, nur um ein paar zu nennen: Mobile Iron, Airwatch oder Microsoft Intune. Als Beweis, dass es keinen Unterschied mehr zwischen Notebooks und anderen mobilen Geräten gibt, behandelt beispielsweise Intune Mobiletelefone einfach wie ein weiteres Device. Ein EMM kann im eigenen Unternehmensnetzwerk betrieben werden, oder auch als Service von verschiedensten Providern kostengünstig gemietet werden.

Zahlreiche Statistiken belegen, dass etwa die Hälfte der sicherheitsrelevanten Vorfälle durch Mitarbeitende im Unternehmen ausgelöst werden. In den wenigsten Fällen geschieht dies absichtlich, meistens geschieht es leicht fahrlässig durch Unachtsamkeit, mangelnde Ausbildung oder Leichtfertigkeit. Eine gute aber effektive EMM-Strategie minimiert einen Grossteil der Risiken. Awareness zu schaffen bei Mitarbeitenden wird diese noch deutlich unterstützen! Welche Firma kann sich heute noch erlauben, dass ihre Informationen bei der Konkurrenz landen, oder dass schlechte Presse publiziert wird.

Bild: http://blog.trendmicro.com/trendlabs-security-intelligence/2016-mobile-threat-landscape/

Vertrauliche Firmendaten müssen geschützt werden, um Missbrauch zu verhindern. Ein Mobiletelefon kann man noch viel leichter verlieren als ein Notebook, weil das Mobiltelefon zum Sport, zu Freunden, ins Kaffee mitgenommen wird. Ich persönlich habe immer mindestens ein solches Gerät dabei. Allein in Zürichs öffentlichem Verkehrsbund sind es 350 Handys pro Monat, die verloren gehen und im Fundbüro abgegeben werden. Nur 70% davon werden dort wieder abgeholt. (2012: Zahlen des Verkehrsbunds Zürich). Was passiert mit den 30%, die dort verbleiben? Wer bekommt dann Zugriff auf die Daten beim Ersteigern der nicht abgeholten Geräte? Und was ist mit den mobilen Geräten, die erst gar nicht abgegeben werden?

Der Schutz der Daten auf mobilen Geräten ist von höchster Wichtigkeit. Darum sollten Firmen jeder Größe über den Einsatz eines Mobile Device Management nachdenken, oder wenigstens eine Enterprise Mobility Strategie haben. Die gängigste Software heisst, nur um ein paar zu nennen: Mobile Iron, Airwatch oder Microsoft Intune. Als Beweis, dass es keinen Unterschied mehr zwischen Notebooks und anderen mobilen Geräten gibt, behandelt beispielsweise Intune Mobiletelefone einfach wie ein weiteres Device. Ein EMM kann im eigenen Unternehmensnetzwerk betrieben werden, oder auch als Service von verschiedensten Providern kostengünstig gemietet werden.

Zahlreiche Statistiken belegen, dass etwa die Hälfte der sicherheitsrelevanten Vorfälle durch Mitarbeitende im Unternehmen ausgelöst werden. In den wenigsten Fällen geschieht dies absichtlich, meistens geschieht es leicht fahrlässig durch Unachtsamkeit, mangelnde Ausbildung oder Leichtfertigkeit. Eine gute aber effektive EMM-Strategie minimiert einen Grossteil der Risiken. Awareness zu schaffen bei Mitarbeitenden wird diese noch deutlich unterstützen! Welche Firma kann sich heute noch erlauben, dass ihre Informationen bei der Konkurrenz landen, oder dass schlechte Presse publiziert wird.

Blogpost wurde erstellt von Franck Bouchoux (GIA Informatik AG) im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

zurück zu allen Beiträgen

CAS Information Security & Risk Management 2017: Mobile Geräte ohne Work-Life-Grenze

10. Mai 2017

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Information Security: Mobile Geräte ohne Work-Life-Grenze

Eine ausgewogene Work-Life-Balance, das möchte jeder. Tagsüber arbeiten, dann Abendessen mit der Familie, Treffen mit Freunden oder zwei Stunden Sport – so ein Zeitplan ist heutzutage immer einfacher möglich. Spätabends noch schnell die neuesten E-Mails überprüfen, oder den letzten Feinschliff in eine Präsentation für den nächsten Tag mit O365 am Tablet erledigen? Das macht das Arbeiten flexibel und attraktiv. Wir nutzen tagsüber klassische Notebooks oder Desktops und abends vermehrt Smartphones oder Tablet-Computer wie das iPad, wie die Abbildung zeigt. So kommt es, dass in den letzten zehn Jahren mehr und mehr Tablets und Notebooks verkauft wurden. Bild: Shipment forecast of laptops, desktop PCs and tablets worldwide from 2010 to 2020 (in million units) https://www.statista.com/statistics/272595/global-shipments-forecast-for-tablets-laptops-and-desktop-pcs/

Mittlerweile werden jährlich wesentlich mehr Tablets, Laptops und Smartphones verkauft, als Desktop und Laptops. Der Mitarbeitende checkt mit seinem privaten Tablet seine E-Mails und nutzt gleichzeitig Apps, um Neuigkeiten in seinen Social Media-Kanälen wie LinkedIn, Xing, Twitter oder Facebook zu verfolgen. Die Mischung zwischen privat und Business ist damit schon lange erfolgt. Wo aber steht die Datensicherheit?

Die Business-Laptops werden heutzutage als Best Practice mit Antivirus (ohne 100%- Garantie), Festplattenverschlüsselung, USB-Sperrung implementiert, ähnlich wie eine Datensicherung für eine Serverinfrastruktur einfach Standard ist. Die mobilen Geräte haben in Firmen bis jetzt nur wenig Augenmerk bekommen. Eine Studie, Ende Oktober 2016 für Ovum.com realisiert zeigte, dass etwa 50% der Unternehmen über kein EMM (Enterprise Mobility Management) verfügen. In etwa genauso vielen Firmen gibt es sogar nicht einmal Richtlinien, wie die Handhabung sein soll. Mehr und mehr machen sich Firmen jedoch Gedanken hinsichtlich der Daten auf Smartphones und darüber, wie die Privatsphäre bzw. die geschäftlichen Daten zu schützen sind.

Im Endeffekt ist ein Smartphone auch nur ein Computer. Also vor Schädlingen zu schützen, Daten mittels starken Passwörtern schützen und verschlüsseln. Patching von Schwachstellen bei mobilen Geräte ist ebenso Pflicht, um sich vor den immer häufiger korrupten Apps zu schützen, besonders bei den Android OS, wie Studien belegen. Die Zahl der mobile Threats wächst in exponentieller Form.

Bild: Shipment forecast of laptops, desktop PCs and tablets worldwide from 2010 to 2020 (in million units) https://www.statista.com/statistics/272595/global-shipments-forecast-for-tablets-laptops-and-desktop-pcs/

Mittlerweile werden jährlich wesentlich mehr Tablets, Laptops und Smartphones verkauft, als Desktop und Laptops. Der Mitarbeitende checkt mit seinem privaten Tablet seine E-Mails und nutzt gleichzeitig Apps, um Neuigkeiten in seinen Social Media-Kanälen wie LinkedIn, Xing, Twitter oder Facebook zu verfolgen. Die Mischung zwischen privat und Business ist damit schon lange erfolgt. Wo aber steht die Datensicherheit?

Die Business-Laptops werden heutzutage als Best Practice mit Antivirus (ohne 100%- Garantie), Festplattenverschlüsselung, USB-Sperrung implementiert, ähnlich wie eine Datensicherung für eine Serverinfrastruktur einfach Standard ist. Die mobilen Geräte haben in Firmen bis jetzt nur wenig Augenmerk bekommen. Eine Studie, Ende Oktober 2016 für Ovum.com realisiert zeigte, dass etwa 50% der Unternehmen über kein EMM (Enterprise Mobility Management) verfügen. In etwa genauso vielen Firmen gibt es sogar nicht einmal Richtlinien, wie die Handhabung sein soll. Mehr und mehr machen sich Firmen jedoch Gedanken hinsichtlich der Daten auf Smartphones und darüber, wie die Privatsphäre bzw. die geschäftlichen Daten zu schützen sind.

Im Endeffekt ist ein Smartphone auch nur ein Computer. Also vor Schädlingen zu schützen, Daten mittels starken Passwörtern schützen und verschlüsseln. Patching von Schwachstellen bei mobilen Geräte ist ebenso Pflicht, um sich vor den immer häufiger korrupten Apps zu schützen, besonders bei den Android OS, wie Studien belegen. Die Zahl der mobile Threats wächst in exponentieller Form.

Bild: http://blog.trendmicro.com/trendlabs-security-intelligence/2016-mobile-threat-landscape/

Vertrauliche Firmendaten müssen geschützt werden, um Missbrauch zu verhindern. Ein Mobiletelefon kann man noch viel leichter verlieren als ein Notebook, weil das Mobiltelefon zum Sport, zu Freunden, ins Kaffee mitgenommen wird. Ich persönlich habe immer mindestens ein solches Gerät dabei. Allein in Zürichs öffentlichem Verkehrsbund sind es 350 Handys pro Monat, die verloren gehen und im Fundbüro abgegeben werden. Nur 70% davon werden dort wieder abgeholt. (2012: Zahlen des Verkehrsbunds Zürich). Was passiert mit den 30%, die dort verbleiben? Wer bekommt dann Zugriff auf die Daten beim Ersteigern der nicht abgeholten Geräte? Und was ist mit den mobilen Geräten, die erst gar nicht abgegeben werden?

Der Schutz der Daten auf mobilen Geräten ist von höchster Wichtigkeit. Darum sollten Firmen jeder Größe über den Einsatz eines Mobile Device Management nachdenken, oder wenigstens eine Enterprise Mobility Strategie haben. Die gängigste Software heisst, nur um ein paar zu nennen: Mobile Iron, Airwatch oder Microsoft Intune. Als Beweis, dass es keinen Unterschied mehr zwischen Notebooks und anderen mobilen Geräten gibt, behandelt beispielsweise Intune Mobiletelefone einfach wie ein weiteres Device. Ein EMM kann im eigenen Unternehmensnetzwerk betrieben werden, oder auch als Service von verschiedensten Providern kostengünstig gemietet werden.

Zahlreiche Statistiken belegen, dass etwa die Hälfte der sicherheitsrelevanten Vorfälle durch Mitarbeitende im Unternehmen ausgelöst werden. In den wenigsten Fällen geschieht dies absichtlich, meistens geschieht es leicht fahrlässig durch Unachtsamkeit, mangelnde Ausbildung oder Leichtfertigkeit. Eine gute aber effektive EMM-Strategie minimiert einen Grossteil der Risiken. Awareness zu schaffen bei Mitarbeitenden wird diese noch deutlich unterstützen! Welche Firma kann sich heute noch erlauben, dass ihre Informationen bei der Konkurrenz landen, oder dass schlechte Presse publiziert wird.

Bild: http://blog.trendmicro.com/trendlabs-security-intelligence/2016-mobile-threat-landscape/

Vertrauliche Firmendaten müssen geschützt werden, um Missbrauch zu verhindern. Ein Mobiletelefon kann man noch viel leichter verlieren als ein Notebook, weil das Mobiltelefon zum Sport, zu Freunden, ins Kaffee mitgenommen wird. Ich persönlich habe immer mindestens ein solches Gerät dabei. Allein in Zürichs öffentlichem Verkehrsbund sind es 350 Handys pro Monat, die verloren gehen und im Fundbüro abgegeben werden. Nur 70% davon werden dort wieder abgeholt. (2012: Zahlen des Verkehrsbunds Zürich). Was passiert mit den 30%, die dort verbleiben? Wer bekommt dann Zugriff auf die Daten beim Ersteigern der nicht abgeholten Geräte? Und was ist mit den mobilen Geräten, die erst gar nicht abgegeben werden?

Der Schutz der Daten auf mobilen Geräten ist von höchster Wichtigkeit. Darum sollten Firmen jeder Größe über den Einsatz eines Mobile Device Management nachdenken, oder wenigstens eine Enterprise Mobility Strategie haben. Die gängigste Software heisst, nur um ein paar zu nennen: Mobile Iron, Airwatch oder Microsoft Intune. Als Beweis, dass es keinen Unterschied mehr zwischen Notebooks und anderen mobilen Geräten gibt, behandelt beispielsweise Intune Mobiletelefone einfach wie ein weiteres Device. Ein EMM kann im eigenen Unternehmensnetzwerk betrieben werden, oder auch als Service von verschiedensten Providern kostengünstig gemietet werden.

Zahlreiche Statistiken belegen, dass etwa die Hälfte der sicherheitsrelevanten Vorfälle durch Mitarbeitende im Unternehmen ausgelöst werden. In den wenigsten Fällen geschieht dies absichtlich, meistens geschieht es leicht fahrlässig durch Unachtsamkeit, mangelnde Ausbildung oder Leichtfertigkeit. Eine gute aber effektive EMM-Strategie minimiert einen Grossteil der Risiken. Awareness zu schaffen bei Mitarbeitenden wird diese noch deutlich unterstützen! Welche Firma kann sich heute noch erlauben, dass ihre Informationen bei der Konkurrenz landen, oder dass schlechte Presse publiziert wird.

Blogpost wurde erstellt von Franck Bouchoux (GIA Informatik AG) im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.