Weiterbildung

Back-to-School: Aus dem Klassenzimmer vom CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer vom CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

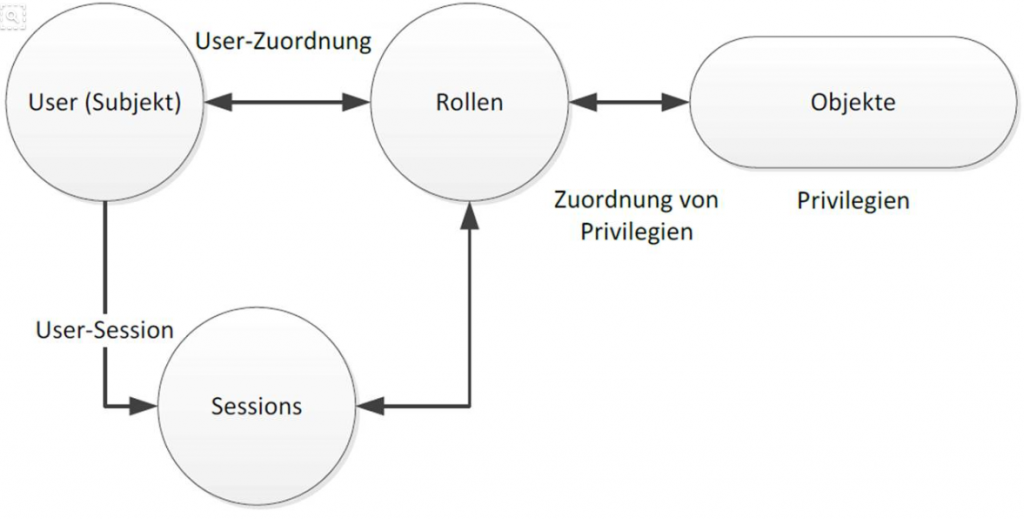

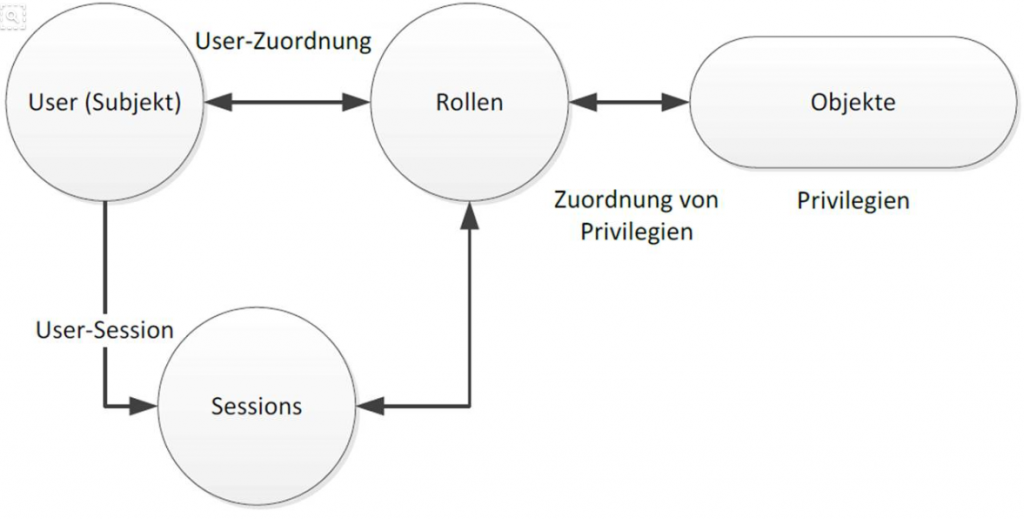

Abbildung 1: Subjekt – Rollen – Objekt Beziehungen

Abbildung 1: Subjekt – Rollen – Objekt Beziehungen

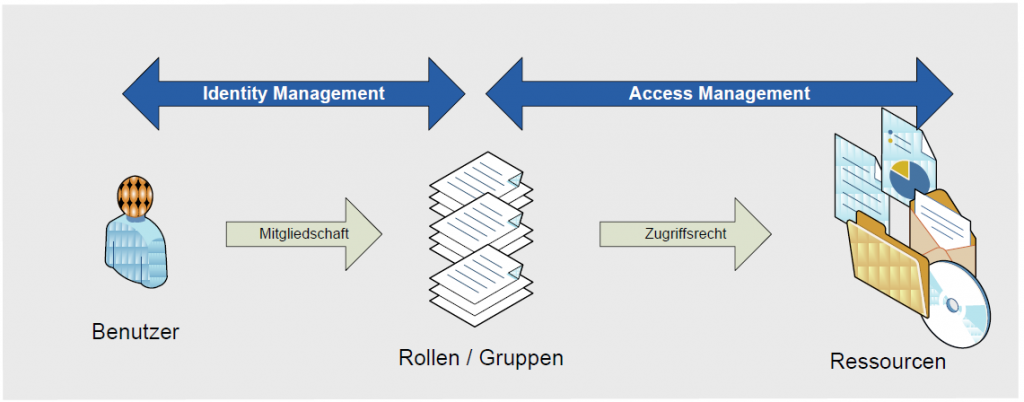

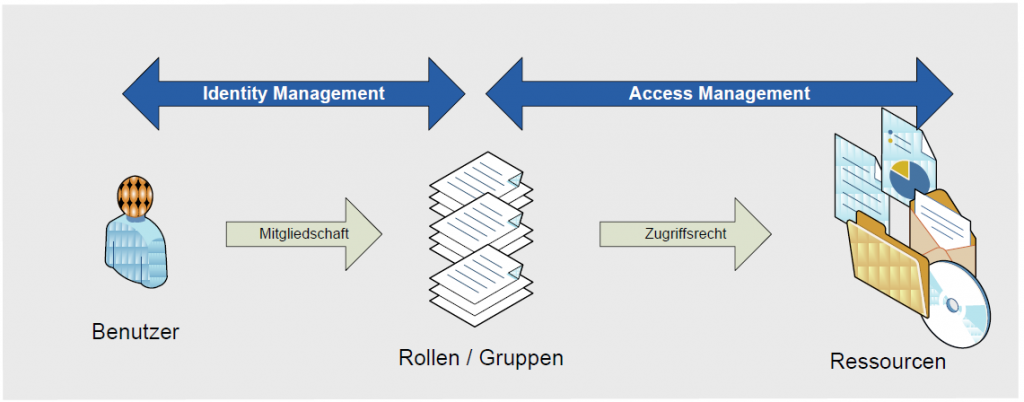

Abbildung 2: Grobe Funktionsweise IAM

Abbildung 2: Grobe Funktionsweise IAM

Blogpost wurde erstelle von Phu-Nhin Ho (EFD) im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

zurück zu allen Beiträgen

CAS Information Security & Risk Management 2017: Identity and Access Management (IAM)

19. Mai 2017

Back-to-School: Aus dem Klassenzimmer vom CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer vom CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Somit ist es ein Teil des 15-tägigen Lehrgangs, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Information Security: Identity and Access Management (IAM)

Informationen einer Firma, vermehrt gespeichert als Daten, sind das Gold des digitalen Zeitalters. Diese und andere Werte (Assets resp. Ressourcen) sind vor unbefugtem Zugriff zu schützen, was einen wesentlichen Schwerpunkt der integralen Informationssicherheit darstellt. Der zentrale Bereich IAM, oder zu Deutsch Identität und Zugriffsverwaltung, kümmert sich unter anderem darum. Doch was steckt dahinter? Dieser Blog versucht einen ersten Einblick zu geben. Weiterführende Informationen zu diesem Thema finden Sie im Internet und in Literaturen. <!–more–> Folgende Aufgaben hat das IAM. (Quelle: A. Wisler)- Die Möglichkeit, nur autorisierten Benutzern, Programmen oder Prozessen den Ressourcenzugriff zu ermöglichen.

- Zugriff gewähren oder ablehnen, gemäss einem Sicherheitsmodell mit bestimmten Berechtigungen einer Ressource.

- Eine Reihe von Verfahren um mittels Hardware, Software und Administratoren den Zugriff für Benutzer, basierend auf vorher festgelegten Regeln, zu überwachen und zu identifizieren, zu erteilen oder zu verweigern.

- Access ist der Informationsfluss zwischen einem Subjekt (Anwender, Programm, Prozesse usw.) und einem Objekt. (vgl. folgende Grafik)

Abbildung 1: Subjekt – Rollen – Objekt Beziehungen

Abbildung 1: Subjekt – Rollen – Objekt Beziehungen

Identity and Access Management (IAM): Begriffsdefinitionen (Quelle: BSI)

Bevor die Funktionsweise beschrieben wird, müssen die drei wichtigen Begriffe resp. Vorgänge erklärt werden.- Identifizieren (Identification): Bei der Identifizierung übergibt das Subjekt seine eindeutige und ihm zugewiesene Identität dem IAM-System. Das kann z.B. der Username sein.

- Authentisieren (Authentification): Authentisierung bezeichnet den Nachweis eines Kommunikationspartners, dass er tatsächlich derjenige ist, der er vorgibt zu sein. Dies kann unter anderem durch Passwort-Eingabe, Chipkarte oder Biometrie erfolgen.

- Autorisieren (Authorization): Bei der Autorisierung wird geprüft, ob eine Person, eine IT-Komponente oder eine Anwendung zur Durchführung einer bestimmten Aktion berechtigt ist.

Identity and Access Management (IAM): Funktionsweise

Der Zugriff des Subjektes (Benutzer) auf ein Objekt (Ressource) läuft grob in folgenden drei Phasen ab. Zuerst muss sich das Subjekt eindeutig am IAM-System zu erkennen geben, dies erfolgt mittels Identifizierung. Zusammen mit der Eingabe einer zweiten Information (z.B. Passwort oder biometrisches Merkmal) überprüft das IAM-System anhand diverser Kriterien die Korrektheit des Subjektes. Fällt diese (Authentisierungs-)Prüfung positiv aus, wird gemäss Autorisierungsverfahren das Subjekt einer vordefinierten Rolle resp. Gruppe im Unternehmen zugewiesen. Die Rollen resp. Gruppen haben verschiedene Zugriffsberechtigungen und dürfen (nach dem least privilege Prinzip) nur so viel Zugriffsrechte haben, wie für die Ausübung ihrer Tätigkeiten notwendig sind. Abbildung 2: Grobe Funktionsweise IAM

Abbildung 2: Grobe Funktionsweise IAM

IAM als integrales Element einer Firma

Wie einleitend erwähnt, kann unberechtigter Zugriff auf sensible Firmeninformationen und deren Verwertung (z.B. Verkauf an die Konkurrenz) negative Folgen für die betroffene Firma haben. So könnte bspw. ein Mitbewerber von so erlangten Forschungsergebnissen, ohne grossen Aufwand betreiben zu müssen, profitieren, indem er allenfalls schneller mit einem Produkt auf den Markt geht und sich dadurch einen Wettbewerbsvorteil verschafft. Noch schlimmer (und medienwirksamer) könnten die Folgen sein, wenn strategische Entscheidungs-Dokumente (z.B. eine unveröffentlichte Personalabbaustrategie) abgezogen werden. Doch wie kann das geschehen, wo doch ein technisches IAM-System in Betrieb ist? Die Antwortet ist einfach: IAM ist KEINE rein technische Angelegenheit! IAM ist eine integrale Aufgabe der gesamten Firma, jeder Mitarbeitende muss darüber in Kenntnis gesetzt und zur Einhaltung der Vorgaben (z.B. Prozessen) verpflichtet werden. So müssen beispielsweise HR-Prozesse bestehen, die beschreiben wie und welche Zugriffsrechte ein neuer Mitarbeitender bei der Anstellung erhalten soll und – noch WICHTIGER – wie die Zugangsberechtigungen beim Personalaustritt (unverzüglich durch den Systemadministrator) deaktiviert/gelöscht werden müssen.Blogpost wurde erstelle von Phu-Nhin Ho (EFD) im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.