Aus- & Weiterbildung

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

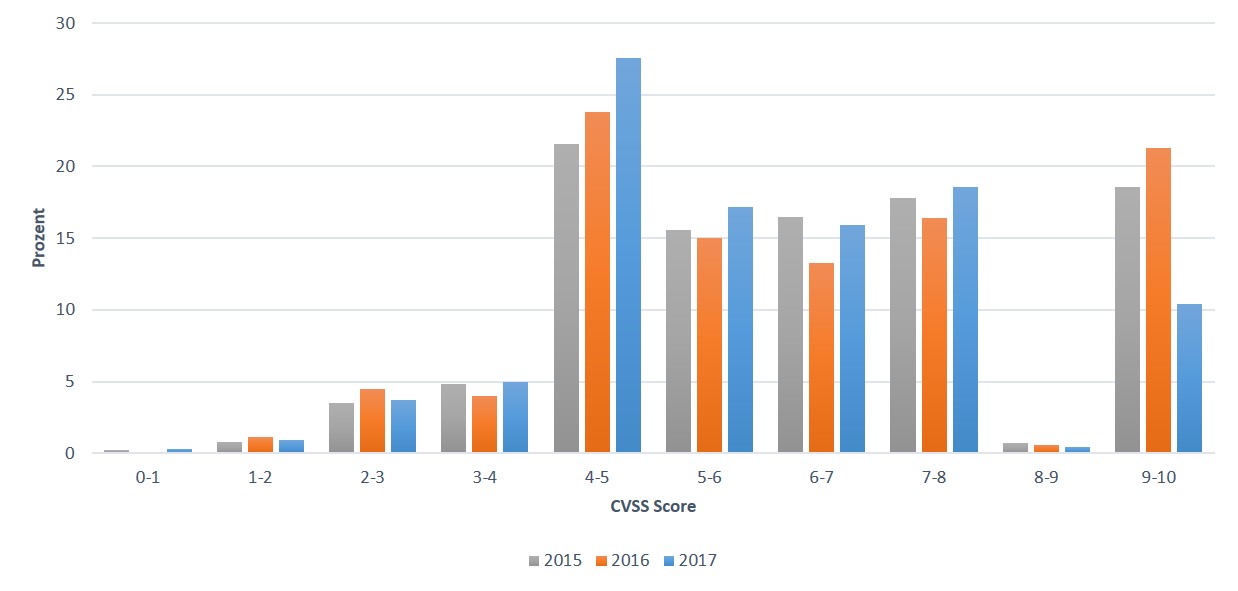

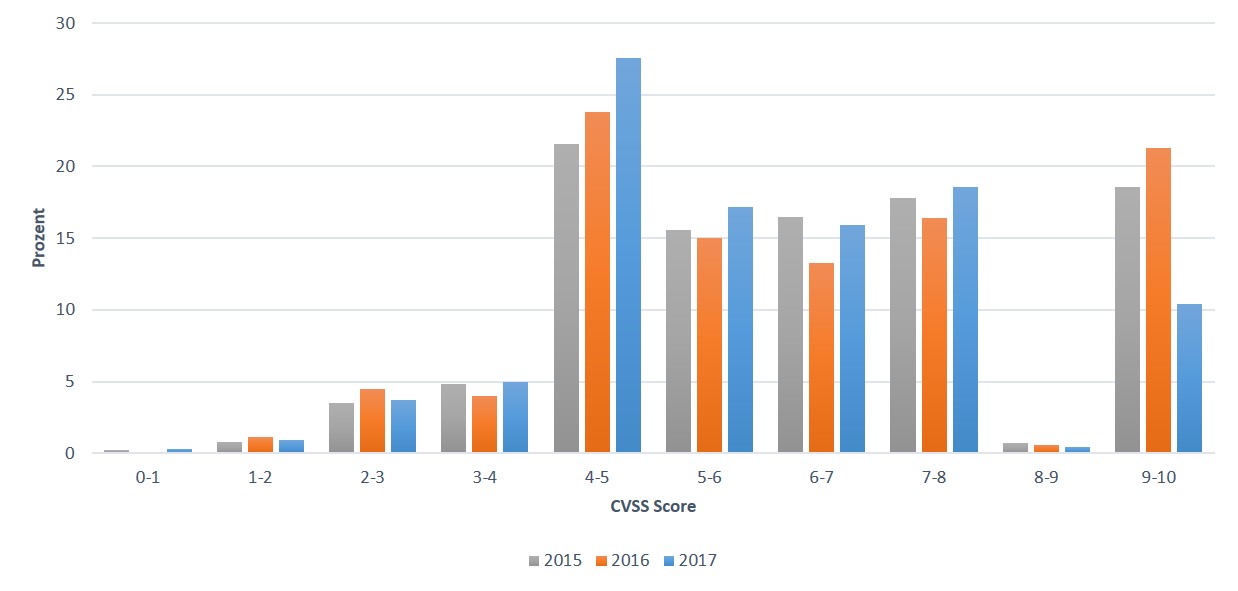

Die Quantität der veröffentlichten Schwachstellen hat im Jahr 2017 markant zugenommen. Interessant ist aber, dass die Schwere der erkannten Sicherheitslücken nicht im selben Masse zugenommen hat. In den Jahren 2015 und 2016 hatten rund 20 Prozent einen CVSS Score3 von 10 (von möglichen 10), im Jahr 2017 waren es nur 10 Prozent. Leicht zugenommen haben die veröffentlichten Schwachstellen im oberen Mittelfeld (CVSS Score 4 bis 8).

Die Quantität der veröffentlichten Schwachstellen hat im Jahr 2017 markant zugenommen. Interessant ist aber, dass die Schwere der erkannten Sicherheitslücken nicht im selben Masse zugenommen hat. In den Jahren 2015 und 2016 hatten rund 20 Prozent einen CVSS Score3 von 10 (von möglichen 10), im Jahr 2017 waren es nur 10 Prozent. Leicht zugenommen haben die veröffentlichten Schwachstellen im oberen Mittelfeld (CVSS Score 4 bis 8).

Blogpost wurde erstellt im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Der CAS findet in der Regel zweimal im Jahr statt. Starttermine: März & September Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

zurück zu allen Beiträgen

CAS Information Security & Risk Management 2018: 2017: das Jahr der Schwachstellen

17. April 2018

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

2017: das Jahr der Schwachstellen

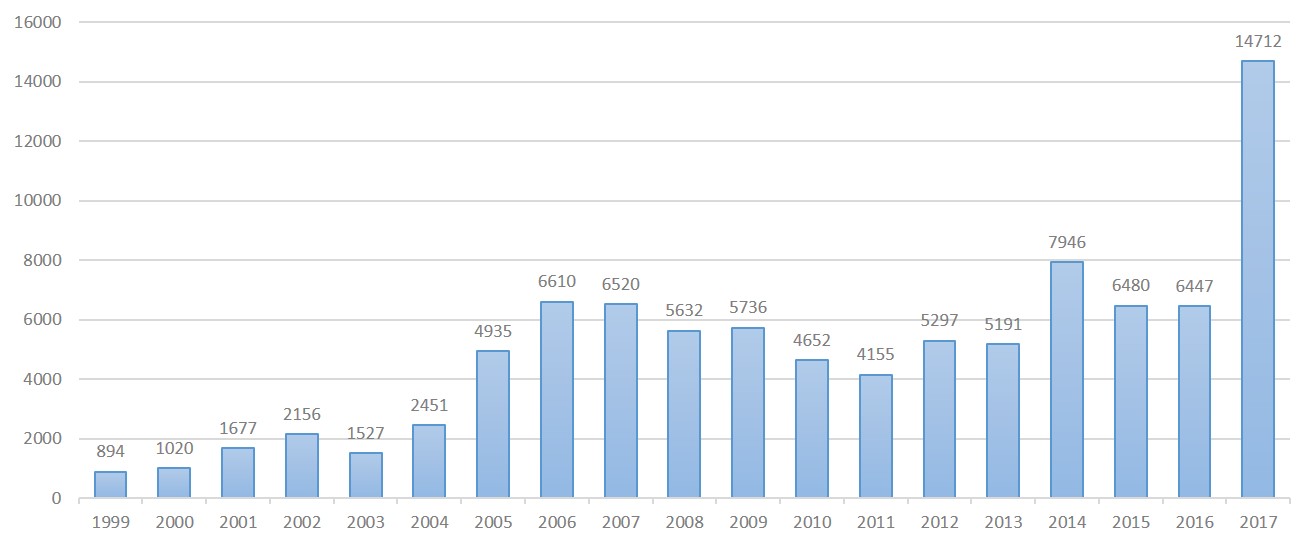

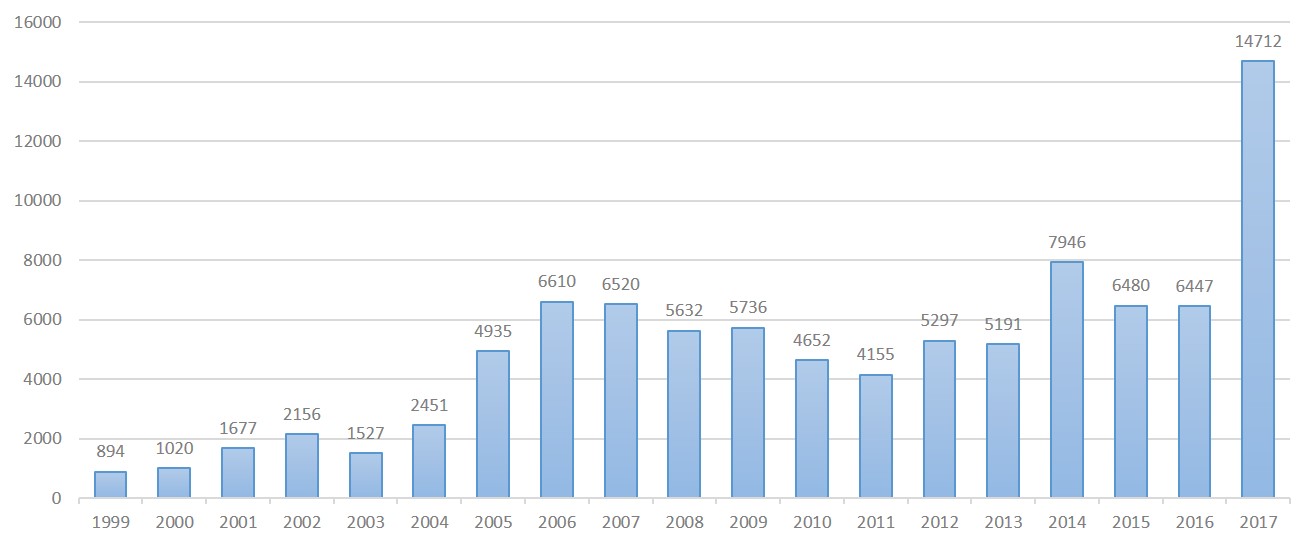

Die Mitre Corporation1 verwaltet seit 1999 die Liste der „Common Vulnerabilities and Exposures“ (CVE) in Zusammenarbeit mit den CVE Numbering Authorities (CNAs)2. Diese Liste hat zum Zweck, allen veröffentlichten Sicherheitslücken und Schwachstellen eine einheitliche, herstellerunabhängige Bezeichnung zu geben. Man kann davon ausgehen, dass alle veröffentlichten Sicherheitslücken in dieser Datenbank erfasst sind. Bei der Betrachtung der Anzahl Einträge seit Anfang der Erfassung fällt auf, dass die Zahl der Schwachstellen starken Schwankungen unterliegt. Im Jahr 2017 wurden die bisherigen Schwankungen allerdings bei Weitem übertroffen. Eine Zunahme von 228% zum Vorjahr bzw. ein Plus von 185% zum bisherigen Rekordjahr 2014. Die Quantität der veröffentlichten Schwachstellen hat im Jahr 2017 markant zugenommen. Interessant ist aber, dass die Schwere der erkannten Sicherheitslücken nicht im selben Masse zugenommen hat. In den Jahren 2015 und 2016 hatten rund 20 Prozent einen CVSS Score3 von 10 (von möglichen 10), im Jahr 2017 waren es nur 10 Prozent. Leicht zugenommen haben die veröffentlichten Schwachstellen im oberen Mittelfeld (CVSS Score 4 bis 8).

Die Quantität der veröffentlichten Schwachstellen hat im Jahr 2017 markant zugenommen. Interessant ist aber, dass die Schwere der erkannten Sicherheitslücken nicht im selben Masse zugenommen hat. In den Jahren 2015 und 2016 hatten rund 20 Prozent einen CVSS Score3 von 10 (von möglichen 10), im Jahr 2017 waren es nur 10 Prozent. Leicht zugenommen haben die veröffentlichten Schwachstellen im oberen Mittelfeld (CVSS Score 4 bis 8).

Die bekanntesten Vulnerabilities aus dem Jahr 2017:

EternalBlue (CVE-2017-0144) EternalBlue beschreibt eine Sicherheitslücke im SMB-Netzwerkprotokoll von Microsoft Windows-Betriebssystemen. Diese Schwachstelle wurde über Jahre vom US-amerikanischen Auslandgeheimdienst NSA missbraucht, um in Systeme einzudringen. Auch die bekannte Ransomware WannaCry nutzte diese Sicherheitslücke auf ungepatchen Systemen aus. Krack Attack (CVE-2017-13077, CVE-2017-13078, CVE-2017-13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017-13086, CVE-2017-13087, CVE-2017-13088) KRACK (Key Reinstallation Attack) ist ein schwerwiegender Replay-Angriff, der einen Fehler des WPA-Protokolls ausnutzt. Dieses Protokoll sichert normalerweise Wi-Fi-Verbindungen. Apache Struts (CVE-2017-5638 ) Apache Struts ist anfällig für eine Remote Code Execution. Dieses Problem betrifft insbesondere den Upload von Dateien über den Standard-Multipart-Parser Jakarta. Ein Angreifer kann dieses Problem über einen schädlichen Content-Type-Wert ausnutzen. Blueborne (CVE-2017-0781, CVE-2017-0782, CVE-2017-0783, CVE-2017-0785, CVE-2017-8628, CVE-2017-1000250, CVE-2017-1000251, CVE-2017-14315) Blueborne beschreibt nicht eine einzige Schwachstelle, sondern eine Sammlung. Es handelt sich dabei um Sicherheitslücken in der Umsetzung des Bluetooth-Protokolls. Intel Management Engine (CVE-2017-5689) Es wurde eine Sicherheitslücke in der Intel Management Engine entdeckt, die einem nicht privilegierten lokalen oder entfernten Angreifer erlaubt, Systemberechtigungen für Intel Manageability-SKUs zu erhalten. Spectre (CVE-2017-5715 , CVE-2017-5753) Spectre beschreibt ein Angriffsszenario, bei dem Prozesse mit „Out-of-Order Execution“ Sicherheitslücken in Mikroprozessoren ausnutzen, um Informationen des virtuellen Speichers auslesen zu können, auf die sie normalerweise keinen Zugriff haben. Meltdown (CVE-2017-5754 ) Meltdown ist eine Hardware-Sicherheitslücke in Mikroprozessoren, über die ein unautorisierter Zugriff auf den Speicher fremder Prozesse möglich ist.Ausblick:

Das Jahr 2018 hat fulminant gestartet: Im ersten Quartal wurden bereits 3944 Sicherheitslücken in der CVE-Liste veröffentlicht. Dieser Wert liegt höher als im Rekordjahr 2017 (3442) und markant höher als in den Jahren 2015 (1378) und 2016 (1639). Allerdings unterliegen die Veröffentlichungen keiner Regelmässigkeit. Es wird sich zeigen, ob dieser Anstieg im weiteren Verlauf des Jahres 2018 anhalten wird. 1 Die Mitre Corporation ist eine Organisation, die Forschungsinstitute im Auftrag der Vereinigten Staaten betreiben. 2 Die CVE Numbering Authorities (CNAs) sind Organisationen aus der ganzen Welt, die berechtigt sind, Schwachstellen von Produkten CVE-IDs zuzuweisen. Diese CVE-IDs werden Forscherinnen und Anbietern von Sicherheitslösungen zur Verfügung gestellt. 3 CVSS Score: Das Common Vulnerability Scoring System (CVSS) ist ein Industriestandard und erlaubt, die Hauptmerkmale einer Sicherheitslücke zu erfassen und eine numerische Bewertung zu erstellen, die deren Schweregrad widerspiegelt. Dieser Score kann dann in eine qualitative Darstellung (wie niedrig, mittel, hoch und kritisch) übersetzt werden. Dies kann Organisationen dabei helfen, ihre Schwachstellenmanagementprozesse richtig zu bewerten und zu priorisieren.Blogpost wurde erstellt im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Der CAS findet in der Regel zweimal im Jahr statt. Starttermine: März & September Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

Kommentare

Keine Kommentare erfasst zu CAS Information Security & Risk Management 2018: 2017: das Jahr der Schwachstellen