Weiterbildung

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Abbildung 1: Die Grafik wurde abgeleitet von der Firma AdNovum Informatik AG in Zürich

Abbildung 1: Die Grafik wurde abgeleitet von der Firma AdNovum Informatik AG in Zürich

Blogpost wurde erstellt von Samuel Jaberg im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Der CAS findet in der Regel zweimal im Jahr statt. Starttermine: März & September Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.

zurück zu allen Beiträgen

CAS Information Security & Risk Management 2018: Identity and Access Management (IAM)

20. April 2018

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Back-to-School: Aus dem Klassenzimmer des CAS Information Security & Risk Management. Basis für diesen Lehrgang ist das BSI-Grundschutzhandbuch, und die Teilnehmenden bereiten sich begleitend auf die CISSP-Prüfung vor. Ein weiterer Teil des 15-tägigen Lehrgangs ist es, ein CISSP- oder BSI-Fachthema als Blogpost aufzubereiten:

Identity and Access Management (IAM)

Die Daten eines Unternehmens sind in vielen Fällen das eigentliche Kapital der Firma. Die Farbe davon wäre mindestens goldig, wenn nicht gar eine Mischung aus Platin und Gold. Der Verlust der Daten (Data Leakage) oder gar der Datenhoheit (Data Breaching), hat vielmals einen immensen Schaden zur Folge. Daher auch der stetige Versuch, jeglichen Datenmissbrauch vor der Öffentlichkeit geheim zu halten. Mindestens so wichtig wie der Schutz von aussen ist das Identifizieren, Authentisieren und Autorisieren von Benutzenden und Objekten innerhalb einer Unternehmung. Gerade heute, wo agiles und mobiles Arbeiten, eine stetige Verfügbarkeit aller Firmen- und Kundendaten, wie auch die Zusammenarbeit unterschiedlichster Dienstleisterinnen und Fremdfirmen täglich gefordert werden, ist es von grosser Bedeutung über ein funktionierendes Identity and Access Management zu verfügen.Was ist ein Identity and Access Management IAM

Identity and Access Management – zu Deutsch etwa Identitäts- und Zugriffsverwaltung (IAM) – ist auf organisatorischer wie auch technischer Basis ein Zusammenspiel aus Rollen, Regeln und Abläufen. IAM ist also der Oberbegriff für die Prozesse einer Organisation, die sich mit der kompletten Verwaltung und Pflege von Benutzerkonten und Ressourcen innerhalb eines Unternehmens auseinandersetzen. Das Ziel eines IAM ist es, den richtigen Personen zum richtigen Zeitpunkt die entsprechenden Rechte auf die richtigen Ressourcen zu erteilen oder zu entziehen. Ein Identity and Access Management ist also nicht als ein einzelnes Produkt zu betrachten, sondern vielmehr als eine gesamtheitliche Lösung aus Software, definierten Richtlinien und automatisierten Abläufen.Die Aufgaben eines IAM

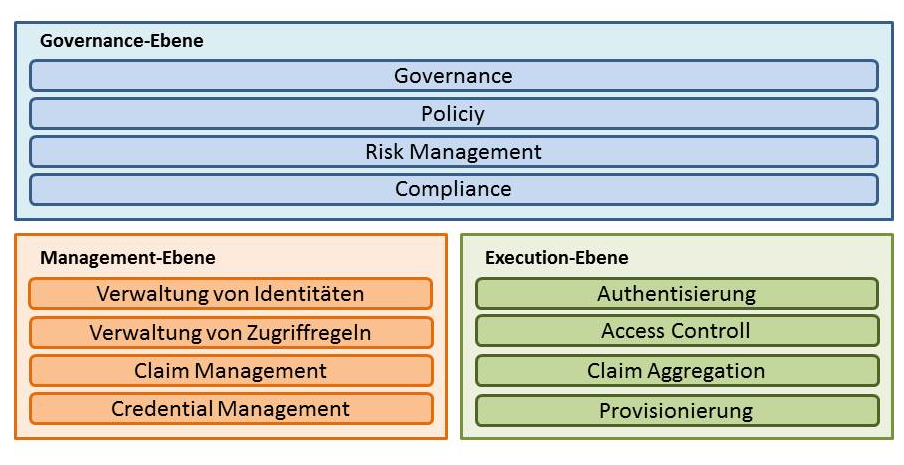

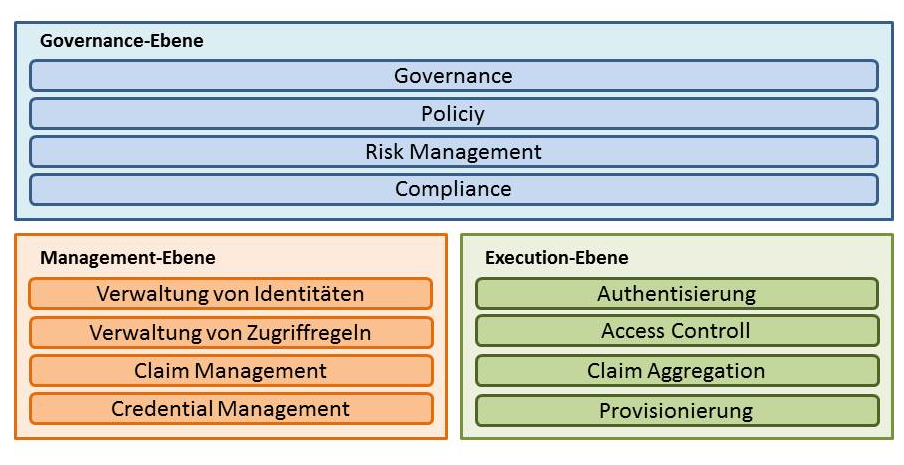

Die Aufgaben eines IAM lassen sich in drei grobe Bereiche aufteilen. Die nachfolgende Grafik zeigt Vielfalt und Zusammenhänge der unterschiedlichen Themengebiete für ein funktionierendes IAM. Abbildung 1: Die Grafik wurde abgeleitet von der Firma AdNovum Informatik AG in Zürich

Abbildung 1: Die Grafik wurde abgeleitet von der Firma AdNovum Informatik AG in Zürich

IAM: Was ist bei der Einführung zu beachten?

Für den Aufbau und die Einführung eines IAM braucht es eine breite Anzahl an kompetenten Fachpersonen, die über vertiefte Kenntnisse der internen Geschäftsprozesse und deren Organisation verfügen. Eine Einführung zu einem reinen IT-Thema zu machen, wäre der absolut falsche Ansatz. Bei Projektstart sind klare Ziele zu definieren, die in den verschiedenen Projektphasen zu erreichen sind. So wäre es z. B. unsinnig, mit dem Thema SSO zu beginnen und anschliessend über eine zentrale Benutzerverwaltung zu diskutieren. Eine hohe und fehlerfreie Datenqualität ist die Voraussetzung für den Aufbau eines IAM. Die Konten, Rollen und Ressourcen müssen einheitlich und frei von Rechtschreibfehler geführt sein. Die Attribute der einzelnen Objekte müssen konsistent und durchgehend vorhanden sein. Verwaiste Konten und Gruppen ohne klare Bezeichnung haben darin nichts verloren und müssen vorgängig bereinigt werden.IAM: Das Problem zwischen HR und IT

Welche IT-Organisation kennt das Problem nicht? Gestern war der Start eines neuen Mitarbeiters, aber erst heute trifft das Benutzerblatt für seine Account-Eröffnung per interne Post ein. Zu späte oder vergessene Information über Änderungen in der Personalstruktur können schwerwiegende Folgen haben – Personen erhalten weiterhin Zugriff auf vertrauliche Daten, obwohl sie das Unternehmen bereits verlassen haben. Es macht also Sinn, das HR-System als erstes an das IAM anzubinden.IAM: Die richtige Wahl

Das Angebot an IAM-Produkten und -Dienstleistern, ist vielfältig. Eine selbständige Evaluation und Einführung – etwa aus Spargründen – sollte nicht in Erwägung gezogen werden. Der Ansatz eines IAMs ist komplex. Nur bei richtiger Implementation ist eine zukünftige Kosten- und Fehlerreduktion gewährleistet. Denn merke: Keine Unternehmung ist gleich. Das passende Produkt muss vorgängig anhand einer detaillierten IST-Situation eruiert werden.IAM: Rollen Rollen Rollen

Ein IAM schafft eine Vielzahl an automatisierten Abläufen. Das Bündeln der Attribute in Form von Rollen reduziert den zukünftigen Administrationsaufwand erheblich und bildet die Basis beim Thema Rechtvergabe. Das Einführen und Pflegen eines Rollenmodelles ist somit eine der wichtigsten Bestandteile eines funktionierenden IAM und muss, je nach Grösse des Unternehmens, von einer oder mehreren Personen in Verantwortung übernommen werden.IAM: Los geht’s…

IAM mag zu Beginn etwas komplex sein, auf den ersten Moment nicht greifbar und die Bedeutung wird sehr unterschiedlich wahrgenommen. Aber ein eingeführtes und funktionierendes IAM erleichtert in vielen Bereichen den administrativen Aufwand massiv und sichert die Unternehmensdaten auf vielfache Art. Aus gesamtheitlicher Unternehmenssicht darf der Fokus nicht nur beim Ausbau der Sicherheit im Bereich der Perimeter Infrastruktur liegen, sondern muss gleichermassen auch beim Thema IAM landen.Blogpost wurde erstellt von Samuel Jaberg im Rahmen vom CAS Information Security & Risk Management. Dozenten in diesem sehr praxisorientierten Lehrgang sind: Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG) Rainer Kessler (Governance Concept GmbH), Andreas Wisler (goSecurity GmbH) Beim nächsten CAS live dabei sein? Hier der Link zur Ausschreibung CAS Information Security & Risk Management Der CAS findet in der Regel zweimal im Jahr statt. Starttermine: März & September Persönliche Beratung für den Lehrgang gewünscht? Einfach Prof. Martina Dalla Vecchia ein E-Mail schreiben und einen Termin vorschlagen.