Wie können Daten aus den verschiedenen Systemen korreliert und analysiert werden?

Zertifizierte Kompetenz, um Angriffe abzuwehren und Werte zu schützen auf der Basis von BSI/ISO. Darum geht es in 15 intensiven Tagen unseres Lehrgangs. Neben Risikoanalysen, Security Frameworks und einem Deep Dive in Cybersecurity-Technologien, schreiben unsere Absolventinnen und Absolventen einen Blogbeitrag. Dieser ist von Michael Ulrich.

Ein Informationssicherheitskonzept allein mit präventiven Massnahmen ist heutzutage nicht mehr ausreichend. Um Security Incidents nachhaltig zu erkennen, benötigt es ein funktionierendes Security Monitoring mit Unterstützung durch «Detection & Response»-Lösungen, die nachgelagert zu den präventiven Massnahmen eingesetzt werden. Es wird dabei zwischen «NDR – Network Detection & Response» und «EDR – Endpoint Detection & Response» unterschieden. Die durch diese Systeme angereicherten Daten können zusammen mit den klassischen Metadaten von IDS-Systemen, Firewalls, Proxy/Gateways, Server, Endgeräten etc. an eine SIEM-Lösung zur Korrelation, Analyse und strukturierten Aufbereitung weitergeleitet werden.

SIEM

Ein SIEM ist eine Kombination aus System Monitoring, Log- und Event-Management und basiert auf einer klaren Definition, welche Ereignisse sicherheitsrelevant sind und wie resp. mit welcher Priorität darauf zu reagieren ist. SIEM-Systeme erfüllen grundsätzlich zwei Aufgaben:

Zum einen stellen sie Echtzeitüberwachungsfunktionen bereit, korrelieren Ereignisse und bieten über ihre Management-Konsole einen strukturierten Überblick über den Sicherheitsstatus. In der Regel steht dazu ein Dashboard zur Verfügung. Werden wichtige Musterveränderungen (Anomalien) gefunden, muss das SIEM-System mit entsprechenden Alerts schnell und umfassend informieren.

Zum anderen führen SIEM-Systeme Analysen durch und helfen bei der Einhaltung von Compliance-Vorschriften. Sie speichern die Eventdaten über einen längeren Zeitraum und bieten somit auch die Basisdaten für forensische Untersuchungen (Siehe ebenfalls Blogbeitrag «Was ist ein Security Information und Event Management System (SIEM)?»).

System-Tuning und Verdichtung

Unternehmen suchen nach effizienten Methoden, um gegen die Flut von Bedrohungen anzukommen. Eine SIEM-Lösung kann dabei ein zentraler Baustein sein und muss mit der enormen Masse an unterschiedlichen Log-, Flow-Daten sowie weiteren Metadaten umgehen können. Der Grund für die Ineffizienz mancher Lösungen liegt darin, dass die Sicherheitsspezialisten einen Grossteil ihrer Zeit damit verbringen, sogenannten «False Positives» zu nachzugehen, weil die Sicherheitswarnungen nicht korrekt sind.

Um dem entgegenzuwirken, werden die Erfahrungen und Erkenntnisse aus dem täglichen Security Operation Betrieb für ein kontinuierliches Tuning und Weiterentwicklung eingebracht. Zusätzlich werden die Daten über Event Packs (rohe Logs werden als Event in ein einfach lesbares, standardisiertes Format übersetzt) oder andere SIEM-Konfigurationen verdichtet (Aggregation), was die Qualität des Monitorings verbessert und zu weniger Fehlalarmen führt.

Incident Response

Incident Response ist der systematische Ansatz zur Gegenwehr und Eindämmung eines vermuteten Cyberverstosses. Ein Reaktionsplan (Stichwort Resilienz) trägt dazu bei, eine effektive und wirkungsvolle Reaktion auf Sicherheitsvorfälle zu gewährleisten. In welcher Art und wie schnell man auf einen Vorfall (Incident) reagiert, hat enormen Einfluss auf die Auswirkungen und das endgültige Ausmass eines Vorfalls.

Eine «Adaptive Sicherheitsarchitektur» bietet eine Echtzeitüberwachung, die nicht länger ausschließlich aus der Abwehr (Prevention) und der Erkennung (Detection) von Cyberattacken besteht, sondern sich auch auf ein aktives Incident Management konzentriert, in dem es Angriffe bekämpft und jeweils gleichzeitig eine forensische Analyse vornimmt.

Security Operations

Ein «Security Monitoring» ist für Unternehmen jeglicher Grössen wichtig. Je nach Verfügbarkeit von Personal und Know-how kann dies im eigenen Security Operation Center (SOC) umgesetzt werden. Haben Firmen aber nicht die Personalressourcen, um die Alerts und Events systematisch zu analysieren und zu qualifizieren, können Security Operations auch extern über spezialisierte Dienstleister als Service bezogen werden.

Ein zusätzlicher Vorteil von externen Security Operation Services ist der Einsatz von weiterreichenden Massnahmen und die Integration von weiteren Datenquellen, um das System z.B. mit Threat Intelligence Feeds anzureichern und so ein besseres Gesamtbild der Sicherheitslandschaft innerhalb und ausserhalb des Unternehmens zu erhalten. Threat Intelligence Feeds liefern fortlaufend Informationen zu aktuellen Gefahrenquellen, über mögliche Angreifer und ihre Motivation, Taktiken und Vorgehensweisen sowie dazugehörende Indicators of Compromise (IoCs).

Mit dem Cyber Threat Hunting kommt eine proaktive Komponente hinzu, die in Netzwerken nach fortgeschrittenen Cyberbedrohungen sucht und erprobte Angriffstechniken zu erkennen vermag. Mit Unterstützung von ML-Techniken versucht man, die Taktiken, Techniken und Verfahren (TTPs) der immer raffinierteren Angreifer ausfindig zu machen, um das Netzwerk und alle Unternehmenswerte vor gezielten, komplexen APT-Angriffen (Advanced Persistent Threat) zu schützen.

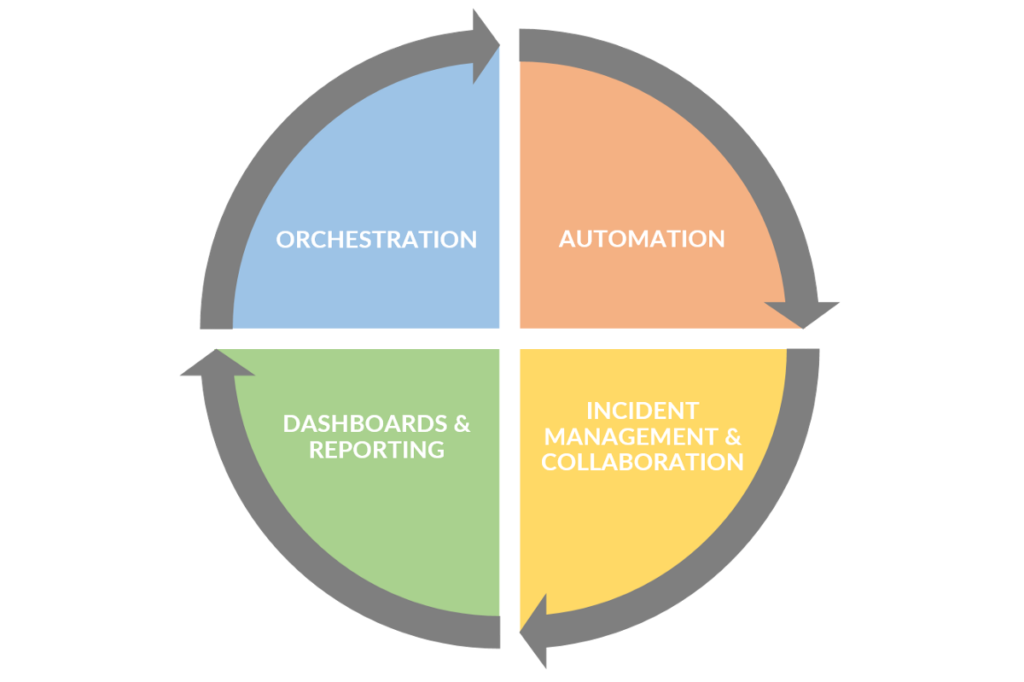

Security Orchestration, Automation and Response

Der von Gartner geprägte Begriff SOAR (Security Orchestration, Automation and Response) beschreibt einen Technologie-Stack mit einer Kombination aus verschiedenen kompatiblen Sicherheitslösungen und Dienstleistungen, mit den Ziel, die Reaktionen auf Sicherheitsereignisse zu priorisieren, standardisieren und automatisieren.

Fazit

Wir müssen uns damit abfinden, dass früher oder später Angreifer einen Weg in das Netzwerk finden. Ab diesem Zeitpunkt ist es zentral, wie schnell der Angriff erkannt und geeignete und abgestimmte Massnahmen eingeleitet werden können.

Ein effizientes Security Monitoring ist heutzutage ein komplexes Konstrukt aus organisatorischen Komponenten und technischen Systemen, die ineinandergreifen. Die optimale Abstimmung innerhalb des Schutzverbundes bietet eine effektive Absicherung gegen Cyberattacken und erhöht das Sicherheitsniveau im Unternehmen.

Autor: Michael Ulrich

CAS Cybersecurity und Information Risk Management

Beim nächsten CAS Cybersecurity und Information Risk Management dabei sein?

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)

Kommentare

Keine Kommentare erfasst zu Wie können Daten aus den verschiedenen Systemen korreliert und analysiert werden?