Weitere Beiträge

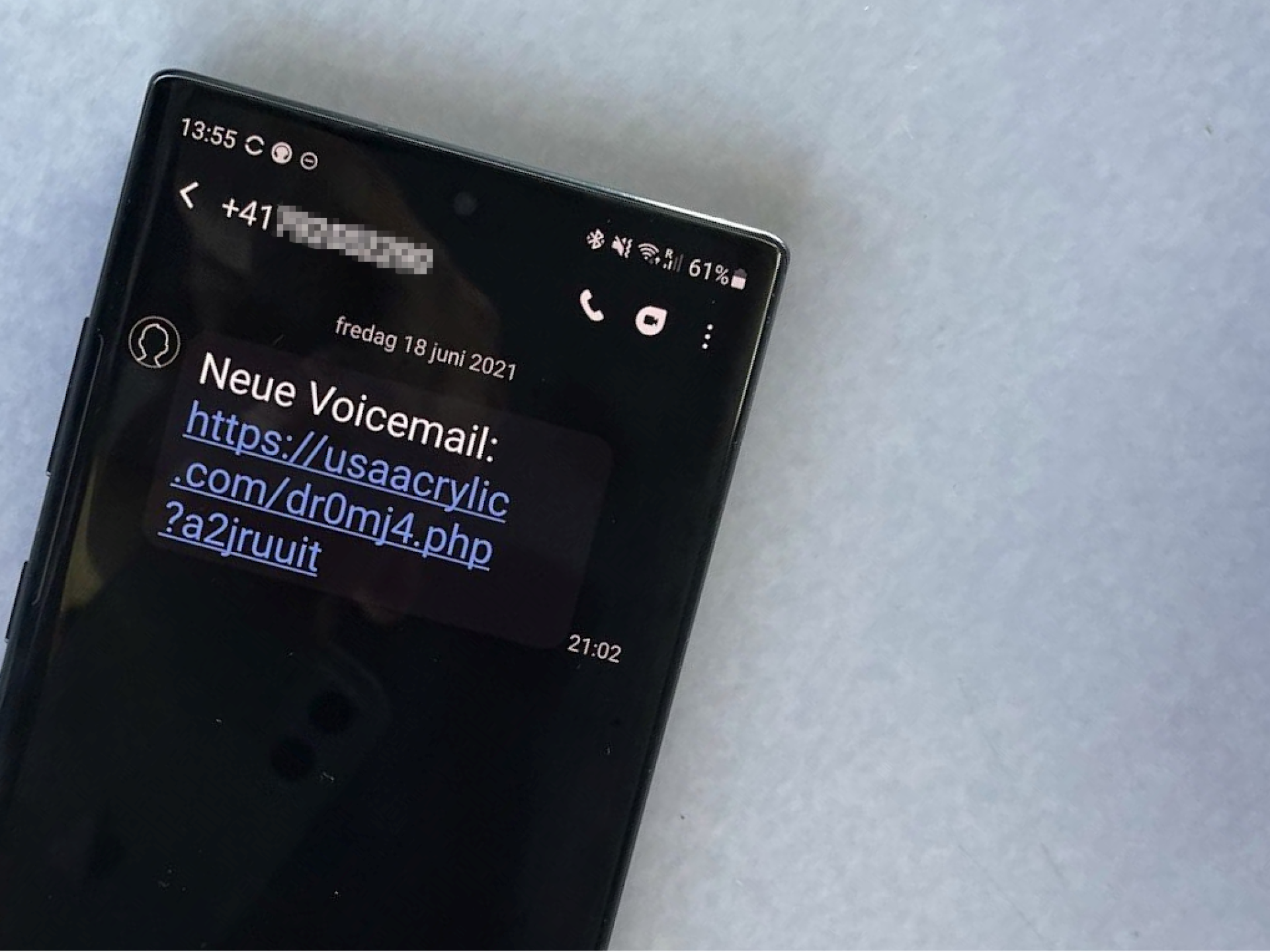

Modernisierung des Domain Name Systems (DNS) mit DNS over TLS und DNS over HTTPS

Das Domain Name System, kurz DNS ist der Dinosaurier [1, 2] unter den Netzwerkprotokollen und auch eines der wichtigsten. DNS ist das Telefonbuch des Internets. Wenn eine Person die Website example.ch öffnen möchte, so sendet der Browser eine DNS-Abfrage zu einem DNS-Server und erhält die IP-Adresse 93.184.216.34 zurück. Das System…

Kali Linux, Ethical Hacking

Einfaches Hacking für jeden? Nicht ganz, Kali Linux ist eine spezielle, auf Debian basierende, Linux-Distribution, die gezielt für die IT-Sicherheit optimiert wurde. Die erste Version wurde 2006 als «BackTrack Linux» veröffentlicht, im Jahr 2013 wurde die Distribution komplett überarbeitet und in Kali Linux umbenannt. Wer sich fragt, ob der Name Kali…

Zero Trust unter Windows Systemen

Im Zuge der Digitalisierung muss auch ein Umdenken stattfinden, wie man seine IT-Umgebung weiter adäquat schützen soll. Zero Trust ist ein Ansatz zur Cybersicherheit, der auf die Veränderungen durch die Digitalisierung reagiert. In der Vergangenheit konnte man davon ausgehen, dass Angriffe hauptsächlich von aussen kommen. Heute ist es jedoch selbstverständlich, dass…

Vorsicht, Geldfalle Datenschutz!

Die von europäischen Behörden verhängten DSGVO-Bussgelder stiegen im 2020 deutlich auf rund 160 Mio. Euro. Saftige Bussen in Millionenhöhe sind dabei keine Einzelfälle mehr.Die Revision des schweizerischen DSG sieht neu eine Meldepflicht von Datenschutzverletzungen und persönliche Bussen bis zu CHF 250’000 vor.Datenschutzvorfälle in der EU und der SchweizDie neue Datenschutzgrundverordnung…

Microsoft Exchange Lücken

Mehrere Sicherheitslücken in der Server-Software von Microsoft Exchange 2010, 2013, 2016 und 2019 wurden mindestens zwei Monate unentdeckt für Cyber-Attacken ausgenutzt. Weltweit sollen 250’000 Exchange-Server von der Zero-Day-Attacke betroffen sein. Cyberkriminelle haben bereits damit begonnen, zuvor kompromittierte Microsoft-Exchange-Server mit Ransomware zu verschlüsseln. Im folgenden Beitrag zeigen wir die Hintergründe der Attacke und…

Cybersecurity: Komfortable Zwei-Faktor-Authentifizierung dank Biometrie

Sicherheit kann jetzt auch benutzerfreundlich sein. Heute wenden wir tagtäglich biometrische Authentifizierungsmethoden an, ohne weiter darüber nachzudenken. Was früher der Absicherung besonders schützenswerter Objekte wie z.B. Rechenzentren vorenthalten war, ist heute fester Bestandteil bei der Entsperrung des persönlichen Smartphones geworden. Die Etablierung von Gesichtserkennung und Fingerabdrucksensoren erlaubt es, Multifaktor-Authentifizierungen umzusetzen,…

105’000 Webseiten wurden heute gehackt. Ist Morgen meine dabei?

Jedes Unternehmen das dem Netzwerk auch nur einen kleinen Teil seiner Interessen anvertraut, muss wissen wie mit Hackerangriffen umzugehen ist, um geeignete Sicherheitsmassnahmen treffen zu können. Gehackte Webseiten können für das Verschicken von Spam oder Malware verwendet werden, sogar persönliche Informationen oder Kreditkarten Daten können gestohlen werden.ÜbersichtAm 26. März 2021…

Ransomware: Erpressung als Business

Es ist Ende Juli 2020, die Services der Firma Garmin sind vom Netz. Die Smartwatches funktionieren nur noch eingeschränkt. Die Webseite ist nicht verfügbar? Was ist passiert?Schon lange ist die Computerkriminalität ein einträgliches Geschäft. Hacker versuchen, dabei an Informationen zu gelangen, die sie gewinnbringend weiterverkaufen oder sie preisen ihre Dienste…

Mobilfunk Technologie 5G

5G ist die nächste Generation der mobilen Kommunikationssysteme. Sie ist die logische Fortführung der vorherigen Mobilfunksysteme und baut weitgehend auf 4G (LTE) auf. Die für 5G verwendeten Frequenzbänder haben ähnliche Eigenschaften wie jene für 4G. 5G kann grundsätzlich in allen Mobilfunkfrequenzen implementiert werden. Die Implementierung sollte aber hauptsächlich im Frequenzbereich…