Zero Trust unter Windows Systemen

Im Zuge der Digitalisierung muss auch ein Umdenken stattfinden, wie man seine IT-Umgebung weiter adäquat schützen soll. Zero Trust ist ein Ansatz zur Cybersicherheit, der auf die Veränderungen durch die Digitalisierung reagiert. In der Vergangenheit konnte man davon ausgehen, dass Angriffe hauptsächlich von aussen kommen. Heute ist es jedoch selbstverständlich, dass diese strikte Trennung zwischen «innen» und «aussen» nicht mehr existiert.

Was ist Zero Trust

In vielen Unternehmen haben aus netzwerktechnischer Sicht Clients/User direkten Zugriff auf nahezu alle Systeme, sobald man sich im internen Firmennetzwerk befindet. Somit hat ein Angreifer leichtes Spiel, sobald er sich z. B. mittels Malware Zugang zu einem Gerät im internen Netzwerk verschafft hat. Die Zero-Trust-Architektur reduziert solche Risiken in allen Umgebungen, indem sie eine weitreichende Identitätsüberprüfung einführt, die Konformität von Geräten vor der Zugriffsgewährung überprüft und den Zugriff mit geringsten Rechten auf nur explizit autorisierte Ressourcen sicherstellt. In einer idealen Zero-Trust-Umgebung sind folgende Anforderungen erforderlich:

- Identitäten werden mit Multifaktor-Authentifizierung überall validiert und gesichert. Der Einsatz von Multifaktor-Authentifizierung eliminiert das Ablaufen von Passwörtern.

- Geräte werden verwaltet und als sicher validiert. Alle Gerätetypen und Betriebssysteme müssen als Bedingung für den Zugriff auf eine Microsoft-Ressource eine Mindestanforderung in Punkto Sicherheitsstandards erfüllen

- Einsatz von Telemetriedaten sowie standardisierte Audit-, Überwachungs- und Telemetriefunktionen sind Kernanforderungen für alle Benutzer und Benutzerinnen, Geräte, Anwendungen, Dienste und Zugriffsmuster.

- Der Zugriff mit den geringsten Rechten wird erzwungen. Der Zugriff wird nur auf die spezifischen Ressourcen gewährt, die für die Ausführung der Arbeitsfunktion erforderlich sind.

Zero-Trust-Szenarien

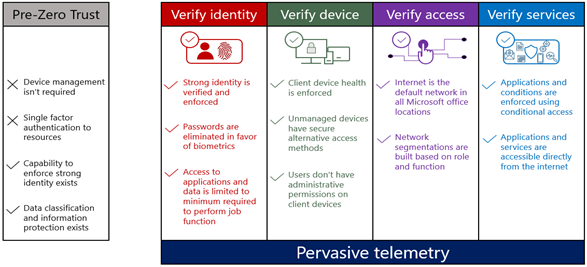

Bei Microsoft gibt es vier Kernszenarien, die helfen, Zero Trust zu erreichen. Die Kernszenarien werden wie folgt beschrieben:

- Szenario 1: Anwendungen und Dienste können die Multifaktor-Authentifizierung und den Gerätezustand validieren.

- Szenario 2: Mitarbeitende können Geräte in einem Managementsystem anmelden, das den Gerätezustand erzwingt, um den Zugriff auf Unternehmensressourcen zu kontrollieren.

- Szenario 3. Um Beratern sowie externen Mitarbeitenden eine sichere Möglichkeit zu bieten, um auf Unternehmensressourcen zuzugreifen, wenn sie ein nicht verwaltetes Gerät verwenden

- Szenario 4. Der Zugriff auf Ressourcen ist auf das Minimum beschränkt.

Zero Trust Umfang und Phasen

Microsoft verfolgt einen Zero-Trust-Ansatz, der viele Technologien, Organisationen und Investitionen beinhaltet. Die folgende Abbildung zeigt einen Überblick über die Zero-Trust-Ziele, die Microsoft in den kommenden Jahren erreichen möchte. Das Säulen-Prinzip fasst die wichtigsten Bereiche des Zero-Trust-Ansatzes zusammen.

Scope

Die Zero-Trust-Implementierung zielte zunächst nur auf die Kernanwendungen, welche die Mitarbeitenden auf den gängigen Plattformen (iOS, Android, MacOS, Windows usw.) verwendeten. Dies hat sich aber im Laufe der Zeit auf alle Microsoft-Anwendungen erweitert. Jedes Gerät, das auf interne Unternehmensressourcen zugreift, muss über die Device Management Systems verwaltet werden.

Verify identity

Die älteren Authentifizierungsmethoden wie Smart Card wurden mit der immer grösseren Verwendung der Mobile Telefone abgelöst. Heute ist es möglich, MFA über SMS, Telefonanruf oder Authentication App zu verwenden. Mit Windows Hello for Business wurde die biometrische Authentifizierung eingeführt. Durch diese Methode der Anmeldung konnten Passwörter auf ein Minimum reduziert und die Passwort-Ablauf-Richtlinien zum Teil ganz eliminiert werden. MFA sollte für alle Accounts inkl. Gäste aktiviert werden, wenn auf Unternehmensressourcen zugegriffen wird.

Verify device

Der erste Schritt bei der Geräteüberprüfung ist die Registrierung und das Enrollment in einem Device Management System. Windows, Mac, iOS und Android werden dazu unterstützt. Dienste wie Microsoft 365 werden für das Erzwingen der Policys verwendet, um den Benutzerzugriff zu gewährleisten. Das Device Management wird zusätzlich für die Überprüfung und Durchsetzung von Integritätsrichtlinien verwendet. Autopilot dient als Sicherstellung, dass die Geräte der Mitarbeitenden bei Erhalt bereits registriert sind. Für Benutzende, die kein verwaltetes Gerät haben, kann das Modell Windows -Virtuelle-Desktops verwendet werden.

Verify access

Während Firmengeräte innerhalb des Firmennetzwerks häufig nur mittels Client-Zertifikaten oder MAC-Adressen verifiziert werden, kommen heute zusätzlich die Segmentierung von Anwendern und Geräten in eigens dafür eingerichteten Netzwerken hinzu. Im Idealfall wird das Internet als Standardnetzwerk genutzt und die User und Userinnen sowie Geräte auf die entsprechenden Netzwerksegmente geleitet.

Verify services

Bis anhin haben Mitarbeitende sich mittels VPN mit dem Firmennetzwerk verbunden und so Zugriff auf Anwendungen sowie Services zu erhalten. Ein Beispiel für eine solche Anwendung wäre M365. Zukünftig sollte man Firmenanwendungen direkt über das Internet bereitzustellen, damit der Einsatz eines VPNs gar nicht mehr nötig ist. Um dies zu ermöglichen, müssen alte Legacy-Anwendungen durch moderne Anwendungen ersetzt werden wo möglich.

Zero Trust Architektur mit Microsoft Services

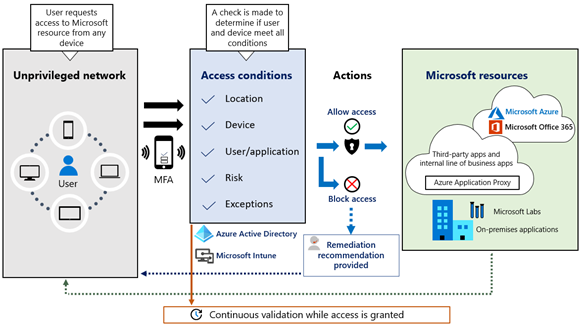

Das folgende Bild zeigt eine Zero-Trust-Implementation, die Microsoft Bordmittel verwendet. Primär wird Microsoft Intune für das Device Management und die Security-Policy-Konfigurationen verwendet. Conditional Access, das einen Teil von Azure AD P1 ist, wurde für die Validierung der bestimmten Policys verwendet. Und zusätzlich noch Azure AD selbst für das Benutzer- und Geräte-Inventar. Die ganze Konfiguration funktioniert mit Intune, das die gewünschten Einstellungen auf das Gerät pusht. Das Gerät generiert einen Secure-Status, der in Azure AD gespeichert wird. Wenn nun der Benutzende auf eine bestimmte Ressource zugreifen will, wird der Secure-Status überprüft und dient als Teil der Authentication mit Azure AD.

FAZIT

Um den Sicherheitsanforderungen der heutigen Zeit gerecht zu werden, empfiehlt sich die Einführung einer Zero-Trust-Umgebung. Gerade beim Aufbau neuer IT-Architekturen wie z. B. bei einer Migration in die Cloud sollte eine Zero-Trust-Architektur in Betracht gezogen werden. In diesem Fall würde sich der Einsatz für kleinere Firmen lohnen.

Literaturquellen / Links / Tools

https://www.microsoft.com/en-us/itshowcase/implementing-a-zero-trust-security-model-at-microsoft

Autorenteam:

Sascha Matter

Roger Wild

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)