Modernisierung des Domain Name Systems (DNS) mit DNS over TLS und DNS over HTTPS

Das Domain Name System, kurz DNS ist der Dinosaurier [1, 2] unter den Netzwerkprotokollen und auch eines der wichtigsten. DNS ist das Telefonbuch des Internets. Wenn eine Person die Website example.ch öffnen möchte, so sendet der Browser eine DNS-Abfrage zu einem DNS-Server und erhält die IP-Adresse 93.184.216.34 zurück. Das System stellt hohe Anforderungen an die Vertraulichkeit, die Integrität und die Verfügbarkeit, erfüllt diese aber nicht.

Probleme mit DNS

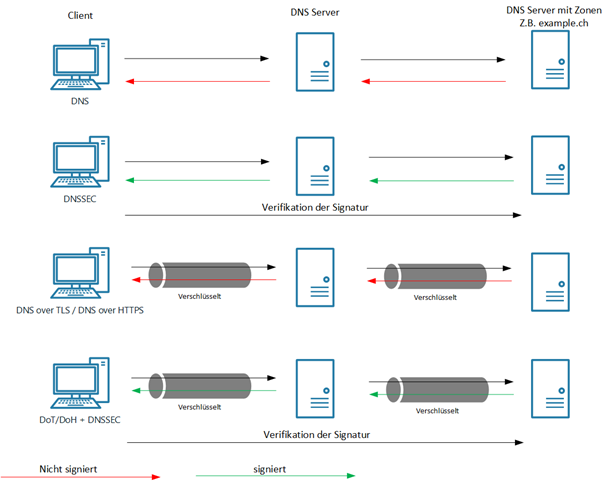

Bei der Entwicklung von DNS wurde das System nicht von Beginn an auf Sicherheit ausgelegt, Einträge sind nicht signiert und die Übertragung ist nicht verschlüsselt. Deshalb, und weil es eine zentrale Komponente ist, ist das System prädestiniert für Angriffe und Manipulationen: Gefahren sind Man-In-The-Middle-Attacken (DNS-Spoofing/DNS Cache Poisoning), bei denen ein gefälschter Eintrag ausgeliefert wird und DNS Amplification Attacks, bei denen Schwächen im DNS-Protokoll für Denial-of-Service-Attacken genutzt werden.

Ein weiteres Problem sind die Anbieter von DNS-Servern, da diese teilweise nicht vertrauenswürdig sind und die DNS-Logdaten [3] an Werbenetze verkaufen.

DNSSEC

Zeit, um uns die Weiterentwicklung von DNS anzuschauen. Der Vorreiter für sicheren DNS-Verkehr wurde im Jahr 1999 im RFC 2535 [4] und 2005 im RFC 4033 [5] niedergeschrieben, DNSSEC. Jedoch hat auch DNSSEC seine Grenzen. DNSSEC signiert, aber verschlüsselt nicht und hat sich nie richtig durchgesetzt. Auf .ch-Domains sind nur ca. 6% aller Anfragen DNSSEC im Einsatz. [6] Für die ungenügende Nutzung gibt es verschiedene Gründe [7]:

- Alle Beteiligten in der Kette müssen das System nutzen können, angefangen von den Betreuerinnen einer Top-Level-Domain, über die Domain-Registrare zu den Betreibern der DNS-Server und zu den Endbenutzerinnen.

- Als DNSSEC veröffentlicht wurde, hatten kryptographische Verfahren einen deutlich grösseren Einfluss auf die Leistungsfähigkeit von IT-Systemen.

- Der Mehrwert ist nicht sofort ersichtlich, da DNS-Manipulationen und Man-In-The-Middle-Attacken nur schwer nachvollziehbar sind.

DNS over TLS, DNS over HTTPS und DNSCrypt

Es wurden weitere DNS-Erweiterungen erarbeitet. In RFC 7858 [8] wird DNS over TLS (kurz DoT) spezifiziert. DoT nutzt Port 853 und ist eindeutig als solcher Traffic erkennbar, dadurch haben Netzwerkadministratoren (egal ob legitim oder nicht) bessere Einflussmöglichkeiten. [9]

Im RFC 8484 [10], das im Jahr 2018 veröffentlicht wurde, wird DNS over HTTPS (kurz DoH) beschrieben. Dieses Protokoll nutzt, mit Ausnahme des allerersten Requests zum Finden des DoH-Servers, regulären HTTPS-Traffic für die Namensauflösung und ist somit nicht von normalem Webbrowsen zu unterscheiden.

Weiter gibt es den Lösungsansatz von DNSCrypt, das aber nie für ein RFC vorgeschlagen wurde und auch nur eine rudimentäre Verbreitung aufweist.

DoH und auch DoT verschlüsseln die DNS-Anfragen und Antworten, was die Integrität und Vertraulichkeit verbessert. Jedoch gibt es erst wenige öffentliche DNS-Server, die eine der beiden Technologien unterstützen.

Auch der DNS-Client muss die Unterstützung mitbringen, integriert ist die Technologie bereits in die grossen Browser Chrome, Firefox und Edge (alle DoH), aber auch in Android (DoT) und iOS (DoH und DoT). Für Microsoft Windows gibt es eine Vorschau. [11]

Beide Protokolle haben allerdings einen entscheidenden Nachteil, sie verschlüsseln nur von Hop-zu-Hop, somit sollte auch bei der Nutzung der neuen Systeme stets DNSSEC mit eingesetzt werden, damit die Integrität durchgehend sichergestellt werden kann. [12]

Server und DNS-Zonenserver auch nicht verschlüsselt sein.

Relevanz für Unternehmen

DoH und DoT bringen zwei Neuerungen für Firmen:

- Sicherheitssysteme müssen dahingehend angepasst werden, dass sie auch mit den neuen Protokollen umgehen können.

- Die interne Namensauflösung muss dahingehend überarbeitet werden, dass sie auch über die neuen Protokolle funktioniert.

Eine dauerhafte Deaktivierung der Funktion ist aktuell noch problemlos durchführbar, Systemadministratoren sollten dennoch die Entwicklung beobachten, um zum richtigen Zeitpunkt die eigene Umgebung bereit zu halten. Um dieses Ziel zu erreichen, sollten bereits jetzt die neuen Protokolle in der Evaluation und Beschaffung von Systemen beachtet werden.

Unternehmen mit hohen Anforderungen an die Netzwerksicherheit, hätten bereits seit einiger Zeit reagieren müssen, u.a. warnte die NSA [13] davor, dass DoH und DoT die bisherigen Sicherheitssysteme umgehen können.

Fazit

Die neuen Protokolle können einen Teil der DNS-Problematiken entschärfen und dank der grossen Unternehmen im Hintergrund (u.a. Google, Cloudflare, Mozilla) besteht die Chance auf eine rasche Adaption. Trotz Schwächen und Gefahren denken wir, dass die neuen Systeme deutlichen Mehrwert für (fast) alle bieten und begrüssen somit die Einführung.

Literaturquellen / Links / Tools

[1] https://tools.ietf.org/html/rfc1034

[2] https://tools.ietf.org/html/rfc1035

[3] https://arstechnica.com/information-technology/2017/03/how-isps-can-sell-your-web-history-and-how-to-stop-them/

[4] https://tools.ietf.org/html/rfc2535

[5] https://tools.ietf.org/html/rfc4033

[6] https://www.nic.ch/de/statistics/dnssec/

[7] https://blog.apnic.net/2017/06/28/isnt-everyone-using-dnssec/

[8] https://tools.ietf.org/html/rfc7858

[9] https://www.cloudflare.com/learning/dns/dns-over-tls/

[10] https://tools.ietf.org/html/rfc8484

[11] https://techcommunity.microsoft.com/t5/networking-blog/windows-insiders-can-now-test-dns-over-https/ba-p/1381282

[12] https://www.cloudflare.com/learning/dns/dns-over-tls/

[13] https://arstechnica.com/information-technology/2021/01/the-nsa-warns-enterprises-to-beware-of-third-party-dns-resolvers/

Bild [1]: Übersicht DNS-Protokolle von Kai Reuter und Christian Willi

Autorenteam:

Christian Willi

Kai Reuter

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)

Kommentare

Keine Kommentare erfasst zu Modernisierung des Domain Name Systems (DNS) mit DNS over TLS und DNS over HTTPS