Sicherheitsmodelle im Vergleich

Einleitung

Um Daten vor unberechtigtem Zugriff zu schützen, braucht es ein Sicherheitsmodell, das die «Spielregeln» in der Zugriffslogik definiert. Es müssen Zugriffsarten bestimmt werden und unter welchen Umständen diese für verschiedene Dokumenten-Klassifizierungsarten gelten.

Was ist die Funktionsweise der gängigsten Sicherheitsmodelle und was sind ihre Vor- und Nachteile?

Beziehung der Elemente

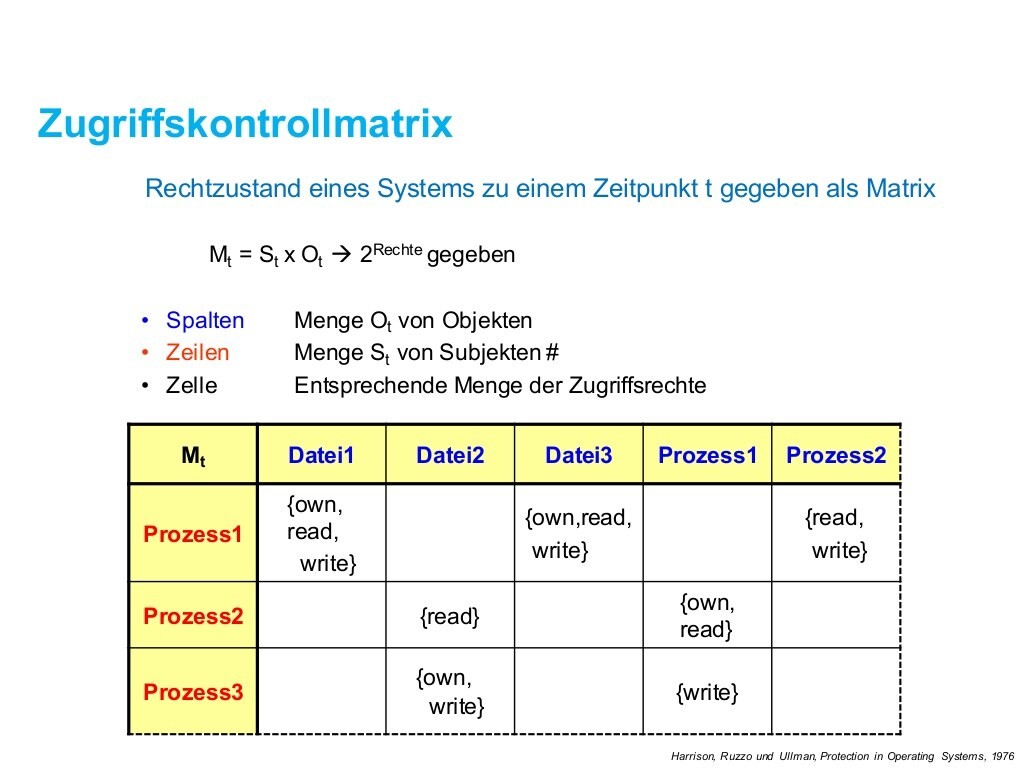

Der wesentliche Unterschied diverser Sicherheitsmodelle besteht im Regelwerk zwischen Objekten, Subjekten und ihrer Beziehung zueinander, wie im Beispiel einer Zugriffskontrollmatrix veranschaulicht wird:

La Padula Sicherheitsmodell

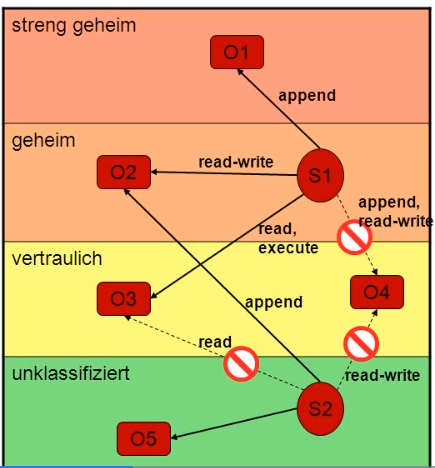

Bell und La Padula definierten 1973 dieses Sicherheitsmodell zur formalen Beschreibung der erlaubten Pfade eines Informationsflusses innerhalb eines sicheren IT-Systems. Es gilt als erstes vollständig formalisiertes Modell und basiert auf einem dynamischen Zugriffsmatrix-Modell.

Informationsflüsse sind über autorisierte Verbindungen zwischen Subjekten und Objekten unterschiedlicher Sicherheitsklassen erlaubt.

In diesem Sicherheitssystem existieren folgende Eigenschaften:

- Das System spezifiziert eine Menge von Subjekten S und eine Menge von Objekten O

- Jedes Subjekt s in S und jedes Objekt o in O ist statisch einer Sicherheitsklasse Cs und Co zugeordnet, welche die Freigabe (clearance) und Sicherheitsstufe (classification) kennzeichnen.

- Die Sicherheitsklassen sind hierarchisch durch die Relation < geordnet.

Einfache Sicherheitseigenschaft:

- Ein Subjekt S darf zum Lesen eines Objektes nur autorisiert sein, falls Co ≤ Cs ist.

Die Sicherheitsklasse (clearance) eines Datenkonsumenten muss mindestens so hoch sein, wie die Sicherheitsklasse (classification) der Information. - Ein Subjekt s das zu Lesen eines Objektes O autorisiert ist, darf für ein Schreiben in ein Objekt p nur autorisiert sein, falls Co ≤ Cp.

Der Inhalt eines sensitiven Objektes darf nur in Objekten derselben und einer höheren Sicherheitsstufe geschrieben werden.

- Fazit: Keine Vorgabe für Granularität

- Zugriffsrechte als universelle Rechte festgelegt

- Rechtefestlegungen sind kombiniert mit restriktiven systembestimmten Festlegungen des Modells

- Einschränkung des Spektrums der mit diesem Modell beschreibbaren IT-Systeme (Vielzahl von Zugriffen wegen systembestimmter Festlegungen verboten, obwohl keine Verletzung der internen Strategie auftreten würde)

- MAC-Regeln leicht zu implementieren

- Hohe Anforderungen an Datenintegrität nicht realisierbar

- Problem: Niedrig eingestufte Subjekte dürfen höher eingestufte Objekte uneingeschränkt schreibend manipulieren.

Biba

Biba ist das Gegenstück des Bell-La Padula-Modells: Biba definiert Integritätsstufen, ähnlich zu den Vertraulichkeitsstufen von Bell-La Padula:

- Subjekte und Objekte sind in dem Klassifikationsschema zur Integrität geordnet: Is und Io.

Einfache Integritätseigenschaften:

- Subjekt S kann Lesezugriff auf Objekt O haben falls Is ≥ Io

- Falls Subjekt S Lesezugriff auf Objekt O mit der Integritätsstufe Io hat, dann darf S in Objekt O schreiben, falls Io ≥ Ip.

Brewer-Nesh Modell (Chinese Wall)

Dieses Sicherheitsmodell stammt aus dem kommerziellen Bereich und wird z. B. im Finanzbereich eingesetzt, um unzulässiges Insiderwissen zu verhindern, wenn Kunden direkte Konkurrentinnen sind (Banken, Beratungsfirmen, Börsen etc.).

Die Idee von Chinese Wall ist die Berücksichtigung der Zugriffshistorie:

- Vorherige Zugriffe einer Person bestimmen ihre zukünftigen Zugriffsrechte.

Wer Objekte eines Unternehmens U in einer Konfliktklasse K zugreift, darf nicht mehr Objekte eines Unternehmens Ux ≠ U zugreifen

Hierbei gibt es eine zweistufige Objekthierarchie:

- Einteilung in unterschiedliche Interessenkonfliktklassen (Branchen), z. B. Banken und Ölgesellschaften

- Einteilung in unterschiedliche Unternehmen innerhalb der Konfliktklassen, z.B. CS und UBS

Somit erfolgt ein Lesezugriff nur, wenn vorher kein Zugriff auf ein Objekt eines anderen Unternehmens der gleichen Konfliktklasse stattgefunden hat.

Ein Schreibzugriff ist nur möglich, wenn alle vorherigen Lesezugriffe stattgefunden haben auf:

- Objekte des gleichen Unternehmens

- Interessensfreie Objekte

Das verhindert einen Informationsfluss zwischen Objekten unterschiedlicher Unternehmen, auch wenn sie der selben Konfliktklassen angehören.

Fazit:

- Grobkörnige Modellierung, aber auch feinkörnige möglich

- Einfache Rechte: Festlegung einfacher universeller Zugriffsrechte ist vorgeschrieben.

- Mit Chinese Wall modellierte Systeme legen benutzerbestimmbare Strategie fest, die durch einfache systembedingte Festlegung erweitert wird.

- Für Anwendungen ohne strenge Datenintegritätsanforderungen und ohne über die restriktiven Beschränkungen hinausgehende Vertraulichkeitsanforderungen.

Literaturquellen

Nicolas Buchmann, Tim Ohlendorf, Rechnersicherheit, FU Berlin

Dr. Wolf Müller, IT-Sicherheit Grundlagen, Einleitung

Beziehung der Elemente

Bell-LaPadula- Sicherheitsmodell

Biba

Brewer-Nesh Modell (Chinese Wall)

Humboldt Universität Berlin, 2002

Bildquellen:

Harrison, Ruzzo und Ullman, Protection in Operating Systems, 1976

Dr. Wolf Müller, IT-Sicherheit Grundlagen Humboldt Universität Berlin, 2002

Links:

https://nms.kcl.ac.uk/stefan.edelkamp/lectures/itsec/slides/itsec-ws16-chap07-actrl.pdf

https://slideplayer.org/slide/881802/

Autorenteam:

Roger Kappeler, https://www.linkedin.com/in/roger-kappeler-30bb83197

Michael Steiner, https://www.linkedin.com/in/michael-steiner-00644982/

Kommentare

Keine Kommentare erfasst zu Sicherheitsmodelle im Vergleich