Cybersecurity: Aktuelle Möglichkeiten von Mehrfaktor-Authentisierung

«Authentifizierung» ist der Prozess, mit dem der Benutzer digital beweist, wer er ist.

Normalerweise wird die Identität überprüft, indem der Benutzerin sich mit Benutzernamen und Passwort identifiziert. Da ein Passwort niemals mit anderen geteilt und für jeden Account ein einzigartiges Passwort verwendet werden sollte (natürlich unterliegt ein Passwort noch weiteren Qualitätsrichtlinien), kann nur der Benutzer das richtige Passwort für seine digitale Identität angeben. Benutzernamen und Passwörter sind allerdings anfällig für Brute-Force-Angriffe und können auch von Dritten gestohlen werden.

Die Multi-Faktor-Authentifizierung (MFA) erweitert diese Authentifizierung, um mindestens ein weiteres Merkmal (Faktor), um sicherzustellen, dass digitale Benutzende mindestens zwei Beweisstücke zum Nachweis ihrer Identität vorlegen. Jedes Merkmal muss aus einer anderen Kategorie stammen: etwas, das sie wissen, etwas, das sie haben oder etwas, das sie sind.

Die drei Wege der 2-Faktor- bzw. Mehrfaktor-Authentisierung

Grundsätzlich gibt es drei verschiedene Wege zur Authentisierung:

- Wissen, u.a. Passwort

- Besitz, u.a. Bankomatkarte, Token, Smartphone-APP

- Biometrische Merkmale, u.a. Fingerprint

Somit ist eine Kombination von mindestens zwei der drei Möglichkeiten zur Sicherstellung der Informationssicherheit, kein Soll, sondern sogar ein Muss, insbesondere bei persönlichen oder sensitiven Daten.

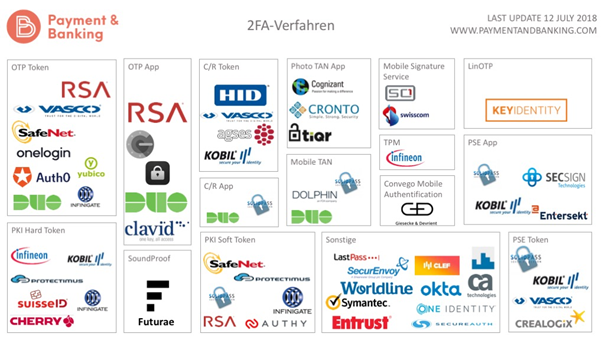

2-Faktor-, Mehrfaktor-Authentisierung

Auf den Webportalen ist die Kombination der 2-Faktor-Authentisierung die meist genutzte.

- Passwort (Wissen) mit Smarthone-APP (Besitz)

- Passwort (Wissen) mit Fingerprint (Biometrisch)

Achtung: Wenn das Passwort mit Fingerprint ersetzt wird, hat dies nichts mit 2-Faktor-Authentisierung zu tun. (Zur Erläuterung siehe auch Video [13]).

Eine 2-Faktor-Authentisierung ist bei den APPs und Webportalen schon gang und gäbe. Beispiele sind Online-Banking oder Krankenkassen-APPs, die einem Zugriff auf eigene persönliche und, unter anderem, sehr sensitive Daten geben.

Die gängigste Variante der Kombination ist zuerst die Eingabe des Benutzernamens mit Passwort und danach zusätzlich eine Code-Generierung via Smartphone-APP. (Siehe Videos [10] – [12]).

- SMS-Token, hier erhält der User einen Code zur Authentifizierung.

- QR-Token, sichere Offline-Authentifizierung und Gerätetrennung.

- Push-Token lösen eine automatische Benachrichtigung auf einem Smartphone aus.

- Software-Token bilden die Funktionalität von Hardware-Token auf einem Smartphone in Software ab.

- Biometrische Authentifizierung, Identifizierung einer berechtigten Anwenderin über Fingerabdruck oder Gesichtserkennung.

- Hardware-Token, kleine Chip-basierte Geräte, die auf Knopfdruck einen Code generieren und auf einem Display anzeigen.

- Einfach einen Code per SMS auf ein Handy.

Durch die Bewertung der relativen Stärke, Kosten und Vorteile für IT und Benutzende kann ein Unternehmen die Kombination finden, die für das Unternehmen und seine Benutzenden am besten geeignet ist.

Wenn eines der Merkmale von einem nicht autorisierten Benutzer kompromittiert wurde, ist die Wahrscheinlichkeit gering, dass ein anderes Merkmal ebenfalls kompromittiert werden konnte. Die Erfordernis mehrerer Authentifizierungsfaktoren bietet daher ein höheres Mass an Sicherheit für die Identität der Benutzerin.

Typisches Anwendungsbeispiel: Ein Merkmal ist die Kombination von Benutzername und Passwort, ein weiteres Merkmal wird durch einen Fingerabdruckscan auf einem Mobiltelefon überprüft.

Einige Organisationen haben jedoch möglicherweise nicht in allen Fällen das Bedürfnis, eine MFA zu verlangen. Um den Komfort für Mitarbeitende und Kunden zu maximieren, können sie die Multi-Faktor-Authentifizierung in Szenarien mit geringem Risiko umgehen und gleichzeitig eine erhöhte Sicherheit in Situationen mit hohem Risiko, für besonders sensible Daten oder für grosse Transaktionen, erfordern. Diese Art der Multi-Faktor-Authentifizierung wird als kontextbezogene, adaptive oder risikobasierte MFA bezeichnet. Der Vorteil der Verwendung der kontextbezogenen Multi-Faktor-Authentifizierung besteht darin, dass die Sicherheit nur dann erhöht werden muss, wenn diese benötigt wird und dass sich diese Anforderungen oder Anwendungsfälle im Laufe der Zeit leicht ändern und weiterentwickeln können.

Problematik oder was man bedenken sollte

Leider sind die Leute beim Wählen ihrer Passwörter generell bequem und verwenden zum Teil mehrfach das gleiche Passwort. Gerade beim Phishing können dann mit dem geklauten Passwort mehrere Accounts geknackt werden. Somit ist dies eine zusätzliche Sicherheitslücke.

Sicherer mit…

Passwort-Mindestanforderungen definieren beim Login. Vorgaben wie alphanummerisch, Gross-/Kleinbuchstaben, Sonderzeichen, Mindestlänge z.B. 8 Zeichen

Benutzende auf Passwortverwaltung/-generierung-Tools hinweisen

Bei APPs für Smartphones ist das Problem beim Handy-Verlust, dass man dann auch gleich alle entsprechenden Zugriffsrechte verliert.

Sicherer mit…

- In Cloud speichern

Wiederherstellungs-Codes nicht auf dem Handy speichern, sondern ausdrucken, in der Cloud oder auf dem PC sichern. - Bei TAN/OTP („One Time Password“) Systemen wird als zweiter Faktor ein Einmalkennwort (HOTP, HMAC-based One-Time Password) übermittelt. Diese Methode gilt inzwischen allerdings als überholt und nicht mehr sicher genug.

Sicherer mit…

- Mit QR-Codes.

TAN-Generatoren oder Apps, die den erforderlichen Code mittels TOTP („Time-based One-Time Password“) bereitstellen, bei denen sich die Codes beispielsweise jede Minute ändern. [1]. Für Benutzerinnen, die viel unterwegs arbeiten kann die zeitliche Limitierung mühsam werden, besonders bei Funklöchern. Wie ich aus eigener Erfahrung weiss, braucht man dann mehrere Anläufe, weil das Passwort aufgrund der zeitlichen Limitierung abgelaufen ist. - Auf sehr vielen Handys ist zu wenig oder nur ein minimaler Virenschutz.

Sicherer mit…

- Regelmässige Handy-Updates installieren

Virenprogramm installieren und automatisches Update aktivieren - Bei biometrischen Daten muss man bedenken, dass sie sich auch verändern können.

- Stimme => Erkältung, Verletzung der Stimmbänder etc.

- Iris => Augenentzündung

- Fingerprint => Verbrennung, Abschneiden der Fingerkuppe

Man muss sich bewusst sein, dass es keine hundertprozentige Sicherheit geben kann. Aber wenn der Aufwand zu gross und/oder zu umständlich wird, ist es für den kriminellen Hacker nicht lukrativ.

Literaturquellen

Links

[1] https://www.wintotal.de/authentifizierungs-app/

[2] BSI für Bürger – Passwörter verwalten mit dem Passwort-Manager (bsi-fuer-buerger.de)

[4] https://www.lastbreach.de/

[5] https://twofactorauth.org/

[6] https://www.security-insider.de/was-ist-multi-faktor-authentifizierung-mfa-a-631486/

Videos

[10] Video „Google Authenticator App“ https://www.youtube.com/watch?v=Iz5aogrHHc8&feature=emb_rel_end

[11] Video für Yubikeys https://www.youtube.com/watch?v=mdQzbng4B7o

[12] Video für Key ID https://www.youtube.com/watch?v=phtBwdzu4vU

[13] Was ist 2-Faktor-Authentifizierung – https://www.youtube.com/watch?v=Rprq0dw1yqA

Autorin / Autor:

Yana Perera (https://www.linkedin.com/in/yana-perera-a012b689/)

Richard Hunkeler (https://www.linkedin.com/in/rhunkeler/)

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)

Kommentare

Keine Kommentare erfasst zu Cybersecurity: Aktuelle Möglichkeiten von Mehrfaktor-Authentisierung