Cybersecurity: Aktuelle Sicherheitsfunktionen von Intel und AMD Prozessoren

Die Sicherheitslücken Meltdown und Spectre haben 2018 die Informatikwelt in den Grundfesten erschüttert. Bis dahin war man der Ansicht, dass die Prozessoren sicher und vertrauenswürdig sind und Bugs lediglich in Software zu finden seien. Was haben die Produzenten Intel und AMD daraus gelernt, welche Massnahmen hat man getroffen und wohin geht der Trend?

Sicherheitslücken Meltdown, Spectre & Co. – eine unendliche Geschichte

Meltdown betrifft alle Intel Prozessoren, die eine Out-of-Order Execution von Instruktionen erlauben. Ziel ist ein Performancegewinn, da die Wartezeit auf (Prozessor)-Ressourcen minimiert werden. Durch Meltdown ist es möglich, vom Userbereich Adresszellen im Kernelbereich zu lesen.

Von Spectre sind die Prozessoren aller Hersteller betroffen, die Branch Prediction oder Speculative Execution implementieren. Wiederum ist das Ziel eine Performancesteigerung zu erreichen. Wie bei Meltdown handelt es sich ebenfalls um eine Side-Channel Attack. Allerdings kann nur auf den User Space zugegriffen werden. Zum Beispiel kann ein Programm in einer virtuellen Umgebung auf die Daten eines Programms in einer anderen virtuellen Umgebung zugreifen. Dies trifft für virtuelle Maschinen wie auch für unterschiedliche Browsertabs zu.

Diese beiden Schwachstellen waren jedoch nur der Anfang. Eine Vielzahl an unterschiedlichen Angriffsvektoren sind in der Zwischenzeit aufgetaucht.

Sicherheitsfunktionen AMD

Bei AMD verfolgt man den Ansatz der verschiedenen Ebenen der Sicherheit:

- Server Hersteller

- Hypervisor beziehungsweise Betriebssystem Ebene

- Secure Root of Trust

- Secure Memory Encryption

- Secure Encrypted Virtualization

Fokussieren wir uns auf die drei AMD Ebenen

Secure Root of Trust

Hinter diesem Ansatz steckt die Erstellung der Vertrauenswürdigkeit durch einen Hardware Ursprung, sodass nur bekannter, vertrauenswürdiger Code geladen und ausführbar ist. Dadurch wird die Injektion von bösartigem Code verhindert und durch einen dedizierten Sicherheitsprozessor verwaltet (AMD Secure Processor).

Secure Memory Encryption (SME)

SME schützt verwendete Daten durch Verschlüsselung von Inhalten des Hauptsystemspeichers. SME unterscheidet sich von der Data-at-rest Verschlüsselung auf der Festplatte dadurch, dass es auch Daten in

Verwendung schützt, die standardmässig im unverschlüsselten Speicher gespeichert sind. Diese Situation kann die Tür für Snooping von vertraulichen Daten, Kennwörtern und Geheimschlüsseln durch nicht autorisierte Administratoren, Software oder durch Hardware-Attacken öffnen. Cold-Boot-Angriffe können dieses Problem verschärfen. SME soll am besten in Situationen wirken, in denen der Server nicht physisch gesichert werden kann (z. B. Edge-Bereitstellungen) oder

in Situationen, in denen nicht autorisierte Personen physisch von einem Server zugreifen wollen.

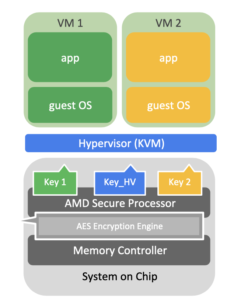

Secure Encrypted Virtualization (SEV/SEV2)

Bei dieser Massnahme sichert man die virtuellen Server mit einem separaten eindeutigen Schlüssel, um die Sicherheit bei einer mehrinstanzigen Umgebung zu garantieren. Dieser Ansatz wurde für die Cloudära entwickelt.

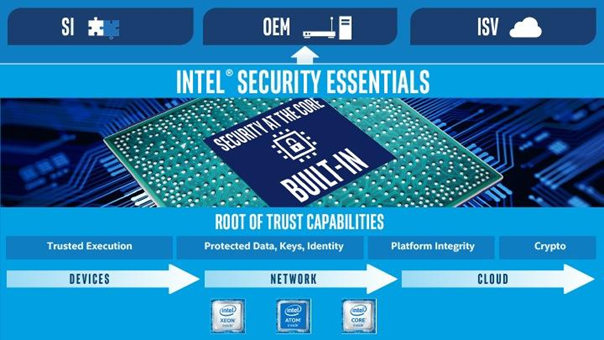

Sicherheitsfunktionen Intel

Da die stark optimierten Intel-Prozessoren mehr Angriffsvektoren bieten, rückte Security in den Fokus des Konzerns. Funktionalitäten wie Converged Security and Management Engine (CSME), Trusted Execution Technology (TXT), and Active Management Technology (AMT) wurden eingeführt.

Converged Security and Management Engine

Ein separater Mikroprozessor überwacht und steuert die Zugriffe auf den Arbeitsspeicher, Grafikkarte, Netzwerkkomponenten und Eingabegeräte. Die genaue Arbeitsweise ist der Öffentlichkeit weitgehend unbekannt und die Firmware dieses Mikrocontrollers ist signiert und geheim.

Active Management Technology

Als Teil der Management Engine findet sich die Funktionalität nur in bestimmten Business-Prozessoren. Sie stellt unter anderem Remote-Management Funktionalitäten bereit um einen verschlüsselten Kanal zwischen der IT-Administration und dem PC/Laptop aufzubauen. Dazu gehören Keyboard-Video-Mouse-(KVM)-Anwendungen oder verschlüsselte Wake-On-Lan-Kommandos.

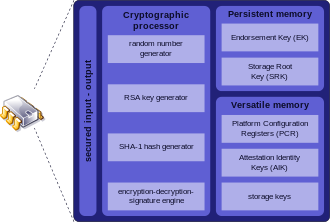

Trusted Execution Technology

Ein weiterer separater Mikrocontroller übernimmt die Bereitstellung und Speicherung von kryptographischen Schlüsseln. Die Technologie ist in ISO/IEC 11889 standardisiert und stellt die gleiche Funktionalität wie AMDs Secure Root of Trust bereit.

Fazit

In den letzten Jahren zeigte sich, dass sich Hardware Performance und -Security nicht immer gleichzeitig optimieren lassen. Deshalb ist bei schützenswerten Anwendungen auch die Hardware mit in Betracht zu ziehen. Um einen weitgehenden Schutz vor den oben beschriebenen Sicherheitslücken zu erreichen, könnte ein dedizierter Server für diese Anwendung eingesetzt werden.

Bildquellen

https://www.enterpriseai.news/2020/08/25/amd-google-encrypt-data-on-confidential-vms/

https://software.intel.com/content/www/us/en/develop/topics/software-guard-extensions.html

https://en.wikipedia.org/wiki/Trusted_Platform_Module

Links

https://googleprojectzero.blogspot.com/2018/01/reading-privileged-memory-with-side.html

https://software.intel.com/security-software-guidance/advisory-guidance/load-value-injection

https://www.amd.com/en/processors/epyc-idc-security-white-paper

https://www.comconsult.com/neue-prozessoren-sicherheit/

Autoren:

Juan-Luis Sanz

Ramon Hofer

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)

Kommentare

Keine Kommentare erfasst zu Cybersecurity: Aktuelle Sicherheitsfunktionen von Intel und AMD Prozessoren