Cybersecurity: Funktionsweise und Anwendung von Cloud Identity Service

Was steckt hinter Cloud Identity Service und wieso ist dieser Dienst in der heutigen Art und Weise der sich verändernden Systemlandschaft fast nicht mehr weg zu denken?

Einführung

Hinter Cloud Identity Service verstecken sich zwei Hauptdienste, der Cloud-Dienst und der Identity-Service-Dienst. Der Begriff «Cloud» beschreibt einen Dienst, der in externen Rechenzentren von einem Cloud-Serviceprovider betrieben wird und über das Internet erreichbar ist. Dadurch können Unternehmen auf IT-Ressourcen (Speicherplatz, Rechenleistung, Anwendungssoftware) zugreifen ohne Investitionen oder Installation in die lokale IT-Umgebung tätigen zu müssen. Cloud-Dienste werden als Dienst (As a Service) offeriert und entsprechend wiederkehrend gemäss Nutzung (PayAsYouUse) in Rechnung gestellt.

«Identity Service»(Identitätsmanagement) beschäftigt sich mit dem Bereich der Datenverarbeitung, spezifisch mit dem Segment der Verwaltung, bzw. mit der Verknüpfung von Benutzer- und Personendaten. In der heutigen Zeit hat eine Person oft mehrere Accounts: Mail-Account bei Google, Netflix-Abonnent, Online-Banking- Benützer, Instagram-Anwender. Daher kann eine Person mehrere Identitäten haben, aber eine Identität kann, darf nur einer spezifischen Person (Benutzer) gehören. In diesem Zusammenhang spricht man von der Authentifizierung eines Benutzers. Bei diesem Vorgang wird überprüft, ob eine Identität eindeutig einem Benutzer anhand von Faktoren wie Kenntnis (Benutzername-Passwort), Besitztum (Schlüssel, Mobile usw.) oder Gegenwart (Fingerabdruck) zugeordnet werden kann. Wenn mehrere Faktoren für die Authentifizierung einer Identität notwendig sind, spricht man von einer Multi-Faktor-Authentifizierung. Wird der Benutzer erfolgreich authentifiziert, kann das System die Privilegien/Berechtigungen der entsprechenden Identität dem Benutzer zuweisen – diesen Vorgang nennt man Autorisierung.

Wird im IT-Sicherheitskonzept eines Unternehmens davon ausgegangen, dass Angriffe auch von innerhalb des Firmennetzwerks stattfinden können und entsprechenden auch interne Zugriffe authentifiziert und autorisiert werden, verfolgt dieses Unternehmen das Zero-Trust Prinzip.

Wenn man nun den erläuterten «Cloud-Dienst» mit dem «Identity Service-Dienst» kombiniert, entsteht Identity-as-a-Service (IDaaS) – ein zur Verfügung gestellter Identitätsdienst. Zum einen kann dieser Dienst nun dazu verwenden werden, die Zugriffe auf die stetig steigenden Clouddienste eines Unternehmens und dessen Mitarbeitenden sicher zu verwalten und ermöglicht es zum andern den Unternehmen, ihre Dienste für ihre Kunden mit weiteren Cloud-Angeboten zu verknüpfen – dazu mehr im Absatz «Praxisbeispiel der Verwendung von Cloud Identity Service“ . Daher ist dieser Dienst für die Unternehmen, die den Schritt in die Cloud machen wollen und diejenigen, die bereits eine reine Cloud-IT-Infrastruktur betreiben, fast nicht mehr wegzudenken.

Funktionsweise von Cloud Identity Service

Wenn man von einem Identity Service oder Identity Provider (IdP) spricht, dann muss es gezwungenermassen eine weitere Partei geben, den so genannten Service Provider (SP). Beide Parteien übernehmen eine bestimmte Funktion. Während der SP die Funktion einer Anwendung im klassischen Sinne wahrnimmt, übernimmt der IdP, wie bereits erwähnt, die Verwaltung der digitalen Identitäten von Benutzenden und verifiziert sie beispielsweise anhand von Kombinationen aus Benutzernamen und Passwort (Kenntnis) und einem weiteren bekannten Faktor.

Der Austausch von Authentifikation- und Autorisationsinformationen kann in Form von SAML erfolgen. SAML ist ein XML-basierter Standard für die Kommunikation zwischen IdP und SP, der über einen gesicherten Kanal (https, TLS) via Web-browser des Benutzers erfolgt. SAML (Security Assertion und Markup Language) wurde im Mai 2002 von der Standardisierungsorganisation OASIS verabschiedet.

Bei einem Cloud Identity Service gibt es die Möglichkeit, mehrere Clouddienste bzw. Cloudanwendungen zu einem übergeordneten Service zu integrieren, ohne dass man sich für jede einzelne Anwendung neu authentifizieren muss. Dabei gibt es zwei Lösungsansätze wie eine Integration erfolgen kann (Sicht des Endanwenders):

- IdP-initiated: Der Nutzer öffnet zuerst die Portalseite vom IdP (launcher.company.com) und meldet sich dort an, falls nicht bereits eine gültige Session vorhanden ist. Anschliessend wird die gewünschte Anwendung vom Nutzer geöffnet. Dabei findet eine Redirection auf die Domain der Anwendung (mail.company.com) statt und er kann gleich mit dieser Anwendung arbeiten. Dem Nutzer wird eine Bescheinigung vom IdP mitgeliefert, der die Anwendungen, aufgrund der Beziehung mit dem IdP entsprechend vertraut.

- SP-initiated: Der Nutzer öffnet die gewünschte Anwendung (mail.company.com). Falls keine gültige Bescheinigung vorliegt, wird er gleich auf die Loginseite vom IdP verwiesen (launcher.company.com). Der Nutzer meldet sich mit seinen Credentials an und wird anschliessend wieder auf die ursprüngliche Anwendung zurückverwiesen (mail.company.com). Auch hier wird ihm eine Bescheinigung mitgegeben, welche die Anwendung entsprechend prüfen kann.

Beide Varianten werden über den Webbrowser vom Nutzer abgewickelt. Das heisst, es findet keine direkte Kommunikation zwischen IdP und SP statt. Bei ungenügender Implementation der Kommunikation kann dies zu Man-in-the-Middle Angriffen führen.

Praxisbeispiel der Verwendung von Cloud Identity Service

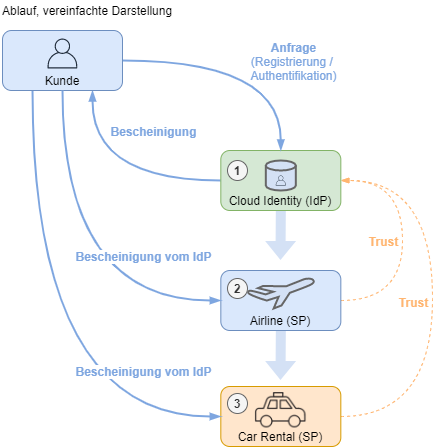

Im Buch IT-Sicherheit von Claudia Eckert wird ein Szenario beschrieben, wie die Online-Buchung eines Fluges inklusive Mietwagenmietung erfolgen kann. In diesem Szenario möchte die Kundin von A nach B reisen, jedoch liegt das Ziel B nicht im Radius eines Flughafens. Folglich wird sie sich zusätzlich nach einem Mietwagen umsehen wollen. In der Regel läuft es so ab, dass man sich auf zwei unabhängigen Webportalen registrieren und anmelden muss.

Nun gibt es eine Variante, dass beide Webportale sich vertrauen, sprich eine Geschäftsbeziehung besteht. Dies könnte technisch mittels Cloud Identity Service erfolgen. Nachdem die Kundin ihr Flugticket online gebucht hat, erhält sie die Möglichkeit, ein passendes Fahrzeug zu mieten. Dabei wird sie, ohne eine erneute Authentifizierung, direkt auf eine neue Web-Domain (car.com) verwiesen. Der Autovermietungsanbieter stellt in diesem Fall lediglich seine Vermietungsdienste zur Verfügung und vertraut der Identität dieser Nutzerin. In der IT spricht man von Single Sign On (SSO).

Literaturquellen

IT-Sicherheit von Claudia Eckert (10. Auflage)

Bildquellen

Links

SAML-Protokoll für das einmalige Anmelden von Azure – Microsoft identity platform | Microsoft Docs

Autoren:

Thomas Huber

Yves Arnosti

Persönliche Beratung

Sie würden sich gerne persönlich beraten lassen? Senden Sie ein E-Mail an martina.dallavecchia@fhnw.ch und vereinbaren Sie einen Termin.

Dozenten in diesem sehr praxisorientierten Lehrgang sind:

Martina Dalla Vecchia (FHNW, Programmleitung)

Lukas Fässler (FSDZ Rechtsanwälte & Notariat AG)

Rainer Kessler (PwC)

Andreas Wisler (goSecurity GmbH)

Kommentare

Keine Kommentare erfasst zu Cybersecurity: Funktionsweise und Anwendung von Cloud Identity Service